Posted on 10/04/2020 by CyRadar

Nhiều thiết bị mạng của DrayTek tại Việt Nam có thể bị tấn công

Mã lỗi CVE-2020-8515 được mô tả là một lỗ hổng nghiêm trọng và ảnh hưởng đến các thiết bị DrayTek Vigor. Lỗ hổng cho phép kẻ tấn công thực thi các mã lệnh từ xa trên các thiết bị ảnh hưởng mà không cần xác thực với quyền cao nhất (tài khoản root). Từ đó, kẻ tấn công có thể nghe lén lưu lượng mạng hay cài các chương trình độc hại trên thiết bị, gây nguy hiểm nghiêm trọng cho chính thiết bị đó và cả hệ thống mạng của cá nhân và tổ chức doanh nghiệp.

Theo đó, các nhà nghiên cứu bảo mật NetLab vừa công bố đã phát hiện ra hai cuộc tấn công nhằm vào các doanh nghiệp lớn sử dụng các Switch và Router của hãng DrayTek từ cuối năm 2019. Một nhóm sử dụng lỗ hổng với mục đích nghe lén lưu lượng mạng, nhóm còn lại thì sử dụng lỗ hổng để cài backdoor trên hệ thống.

- Backdoor web-session

- Backdoor SSH trên các cổng TCP 22335 và 32459

- Tạo tài khoản backdoor trên hệ thống (tài khoản “wuwuhanhan” và mật khẩu là “caonimuqin”

Ngoài ra, còn có rất nhiều các nhóm tấn công nhỏ lẻ, lợi dụng các lỗ hổng này để thực hiện xây dựng mạng lưới Botnet như DDoS Bot – Hoaxcalls, hoặc biến các thiết bị trên thành các máy chủ Proxy, Sock để làm trung gian cho việc thực hiện các hành vi bất chính của hacker.

* Lưu ý: Khi hệ thống đã bị lây nhiễm backdoor, việc cài đặt bản vá sẽ không giúp loại bỏ backdoor này.

Các hành vi dưới đây có thể sử dụng cho mục đích kiểm tra xem thiết bị của bạn có trở thành nạn nhân của hai cuộc tấn công trên không:

- Trên thiết bị có các lệnh tcpdump đang chạy

- Xuất hiện các tài khoản lạ trong /etc/passwd

- Cổng 22335 và 32459 đang thực hiện lắng nghe

Các phiên bản phần bị ảnh hưởng có thể bị khai thác bởi lỗ hổng trên:

- Vigor2960 <v1.5.1

- Vigor300B <v1.5.1

- Vigor3900 <v1.5.1

- VigorSwitch20P2121 <= v2.3.2

- VigorSwitch20G1280 <= v2.3.2

- VigorSwitch20P1280 <= v2.3.2

- VigorSwitch20G2280 <= v2.3.2

- VigorSwitch20P2280 <= v2.3.2

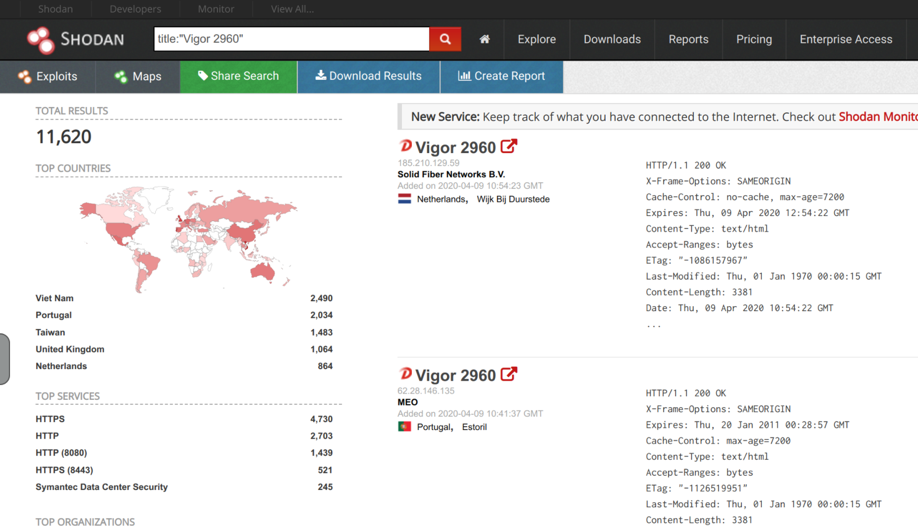

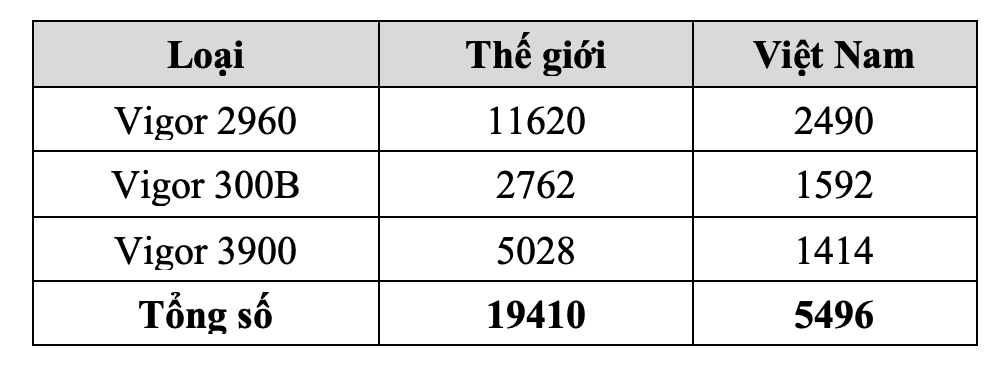

Theo trình tìm kiếm Shodan thu được số lượng các IP có thể bị khai thác trên thế giới và tại Việt Nam:

Số lượng thiết bị Vigor 2960 trên thế giới và Việt Nam

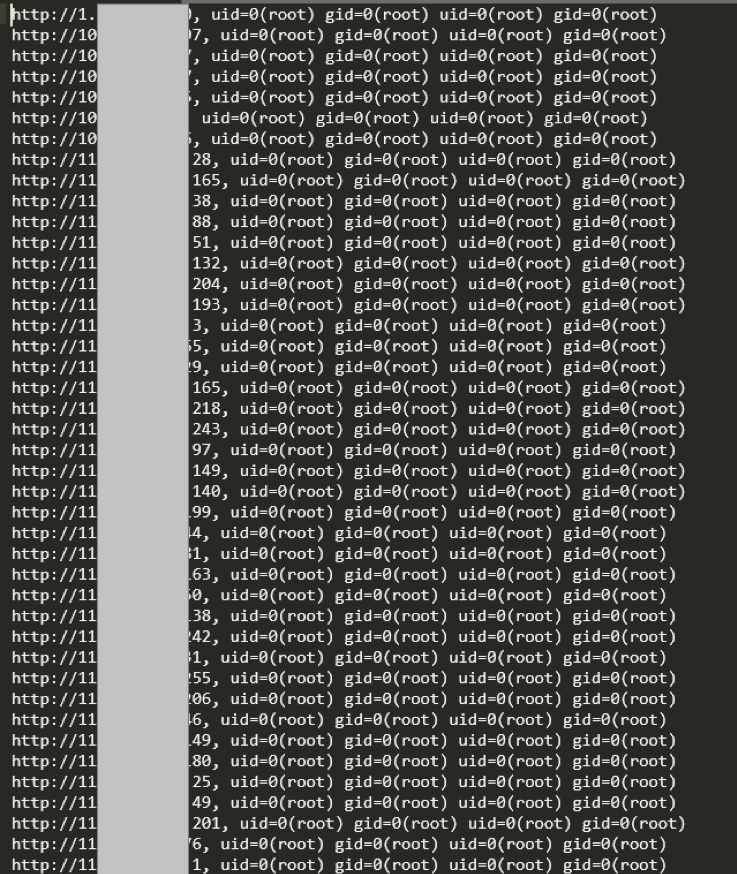

Kẻ tấn công có thể khai thác hàng loạt các IP và chiếm quyền cao nhất với các thiết bị, gây nguy hiểm trên hàng loạt các doanh nghiệp, tổ chức tại Việt Nam cũng như trên thế giới. Trong tổng số 2490 thiết bị Vigor 2960 tại Việt Nam thì theo thống kê tạm thời của CyRadar cho thấy đã có khoảng gần 500 thiết chưa được cập nhật bản vá và dễ dàng bị khai thác hoặc có thể đã là nạn nhân của các cuộc tấn công trên.

Các IP bị khai thác từ lỗ hổng trên

Cách khắc phục lỗ hổng:

- Hãng DrayTek khuyến cáo “Kiểm tra và cài đặt các bản cập nhật firmware kịp thời, kiểm tra các tiến trình tcpdump, các tài khoản backdoor SSH, backdoor web-session, … trên hệ thống hay không.”

- Khi không cần thiết sử dụng chế độ truy cập từ xa, người dùng nên tắt tính năng quản trị thiết bị qua giao diện Web

- Tắt tạm thời tính năng SSL VPN (Port 443) khi chưa cập nhật bản và khi không có nhu cầu sử dụng.

- Cập nhật bản vá từ hãng tại đường dẫn https://www.draytek.com/about/security-advisory/vigor3900-/-vigor2960-/-vigor300b-router-web-management-page-vulnerability-(cve-2020-8515)/

Bảo Châu

Pentest Team – CyRadar