Posted on 14/04/2022 by CyTeam

Báo cáo phân tích mã độc Hermetic

Ngày 24/2/2022, một mẫu mã độc mới mang tên “HermeticWiper” đã tấn công vào nhiều cơ sở của Ukraine. Đây là một mẫu mã độc nguy hiểm có khả năng vượt qua được nhiều tính năng bảo mật của windows và gây ra thiệt hại lớn. Trong bài viết này, chúng tôi sẽ phân tích hành vi của mã độc này đối với máy tính của nạn nhân.

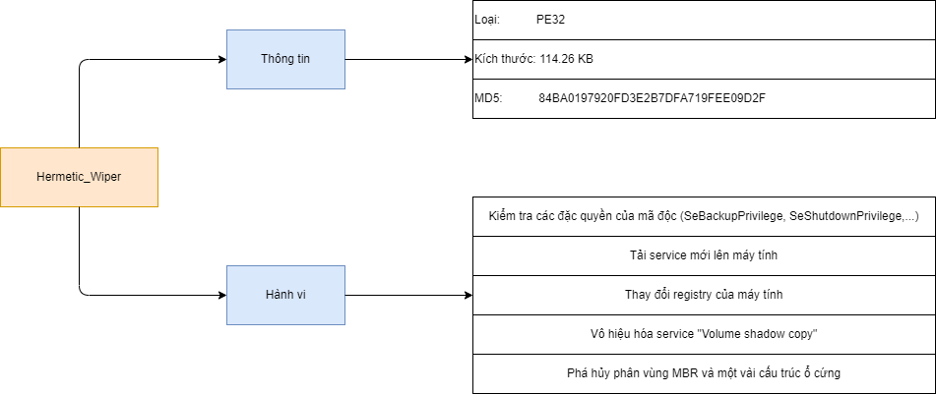

1.Tổng quan mã độc

MD5: 84BA0197920FD3E2B7DFA719FEE09D2F

SHA1: 912342F1C840A42F6B74132F8A7C4FFE7D40FB77

2.Phân tích chi tiết

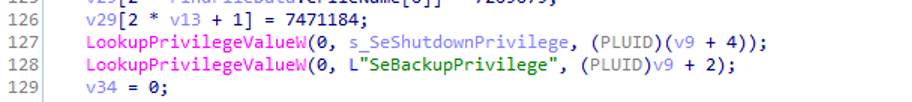

2.1. Mã độc kiểm tra các đặc quyền của mình

Trước khi chạy các chức năng chính, mã độc sẽ kiểm tra các đặc quyền của mình. Các quyền được kiểm tra bao gồm:

- SeBackupPrivilege

- SeShutdownPrivilege

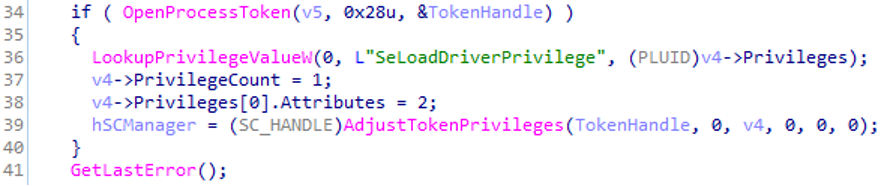

- SeLoadDriverPrivilege

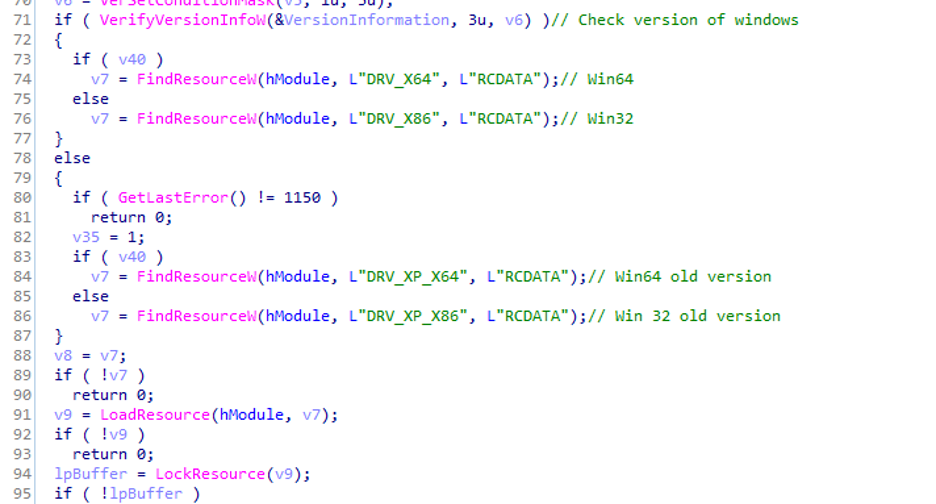

2.2. Mã độc tải lên máy nạn nhân một service mới

Mã độc kiểm tra phiên bản của windows trên máy tính nạn nhân. Có 4 trường hợp kiểm tra là windows 32bit, windows 64bits, windows XP 32bit và windows XP 64bit.

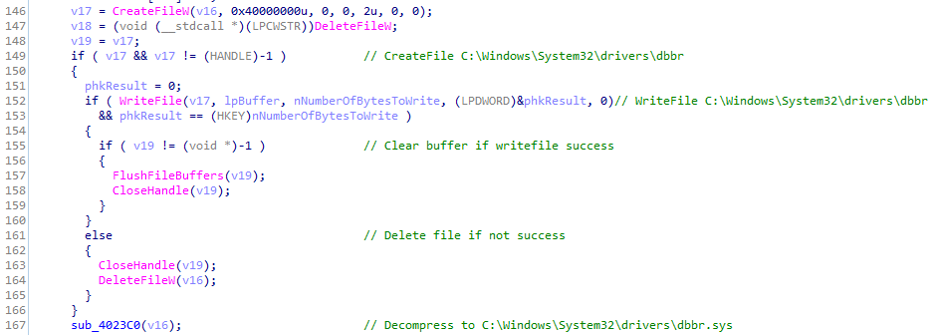

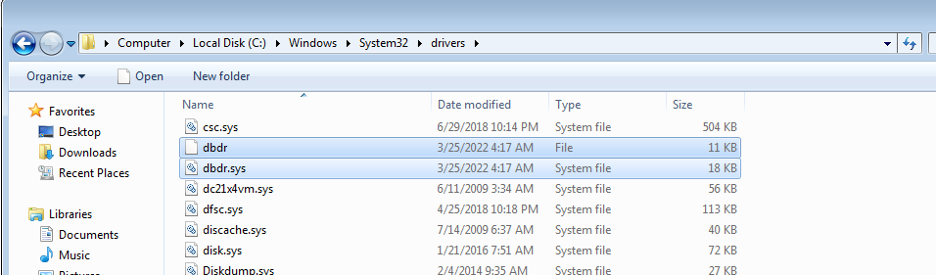

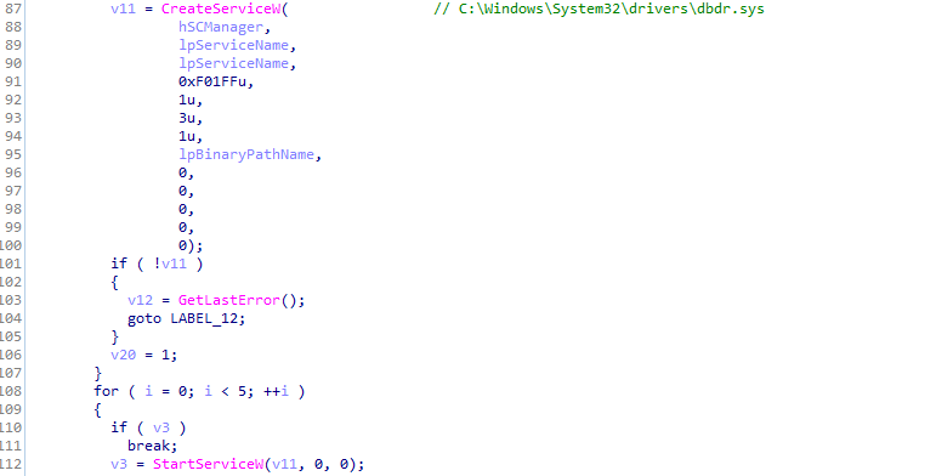

Dựa vào phiên bản windows trên máy nạn nhân, mã độc sẽ lấy ra từ resource một file PE tương ứng và đặt tại đường dẫn C:\Windows \System32\Drivers (tên file được đặt là 4 chữ cái random). File này sau đó được giải mã thành 1 file .sys và được load thành service.

2 file mới được tạo ra bởi mã độc (dbdr và dbdr.sys)

Trên thực tế, file này là driver “epmntdrv.sys” được phát triển bởi EaseUS, chuyên dụng trong việc quản lý phân vùng bộ nhớ. Tuy nhiên lại bị mã độc này lợi dụng trong việc phá hủy ổ cứng máy tính.

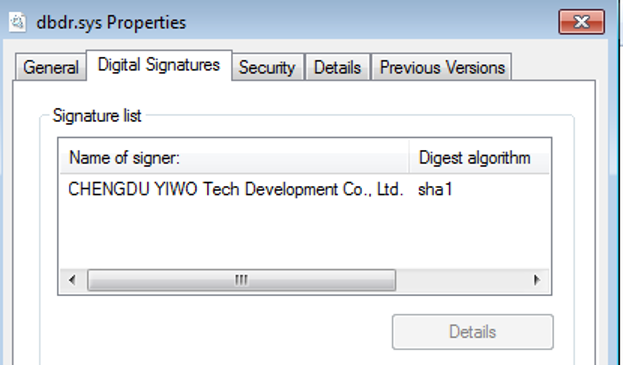

Driver này có chữ ký số nhưng đã quá hạn

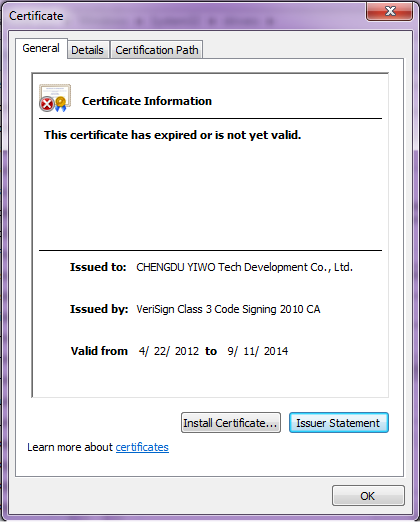

Mã độc đặt lại giá trị của registry HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\CrashControl\CrashDumpEnabled về giá trị 0, khi có crash xảy ra thì máy tính sẽ không lấy dump trong bộ nhớ nữa (che giấu dấu vết).

Mã độc kiểm tra quyền load driver của mình, sau đó file được giải nén sẽ được load thành một service mới.

Mã độc tạo ra một service mới, sử dụng trong việc phá hoại bộ nhớ

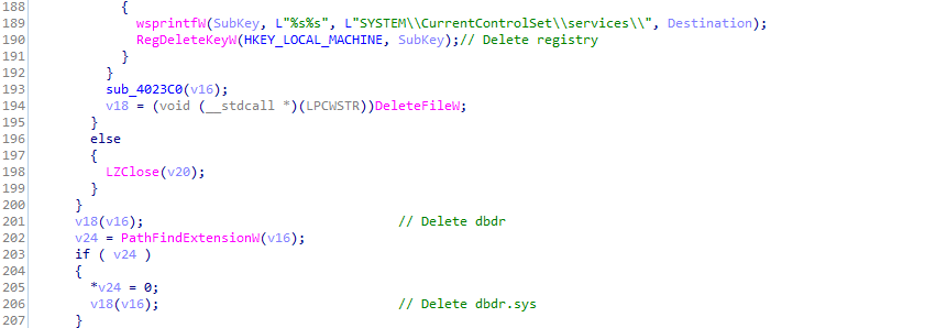

Sau khi tạo service xong, mã độc sẽ xóa tất cả những dấu vết liên quan đến service đó (bao gồm 2 file mới và registry)

2.3. Vô hiệu chức năng tự động backup

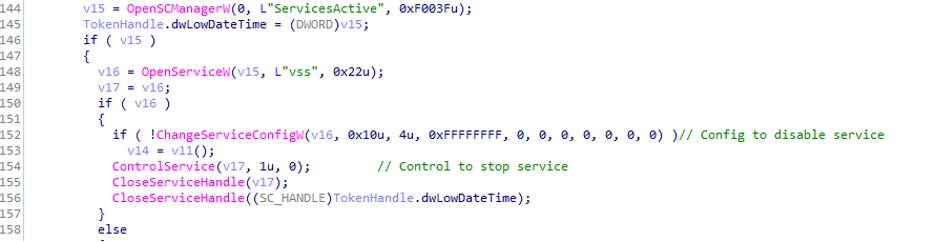

Mã độc vô hiệu hóa dịch vụ vss (Volume Shadow Copy) của máy tính nạn nhân, ngăn chặn máy nạn nhân tạo backup.

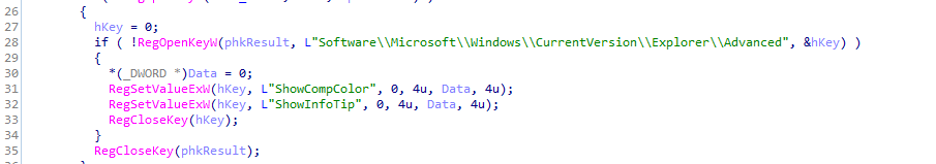

Mã độc đổi giá trị key ShowCompColor và ShowInfoTip của registry Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced về giá trị 0 để vô hiệu hóa các chức năng sau:

- ShowCompColor: Hiển thị màu của các file NTFS bị nén và bị mã hóa

- ShowInfoTip: Hiện các cửa sổ pop-up mô tả thêm

Thay đổi này có thể làm hạn chế khả năng nạn nhân nhận ra những dấu hiệu lạ trên máy tính

2.4. Phá hủy phân vùng MBR và cấu trúc ổ cứng

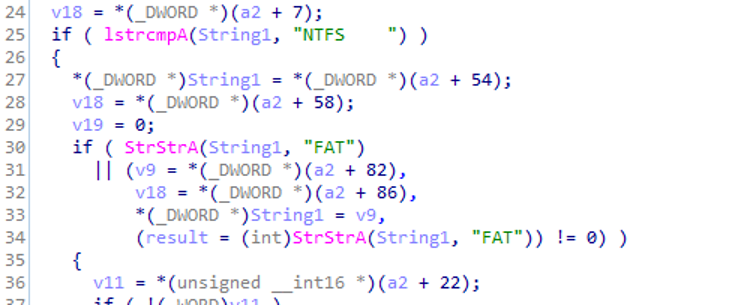

Mã độc sẽ kiểm tra tất cả các ổ nhớ của máy tính (FAT hoặc NTFS). Sau đó tùy từng loại ổ nhớ mà sẽ có cách phá hủy khác nhau.

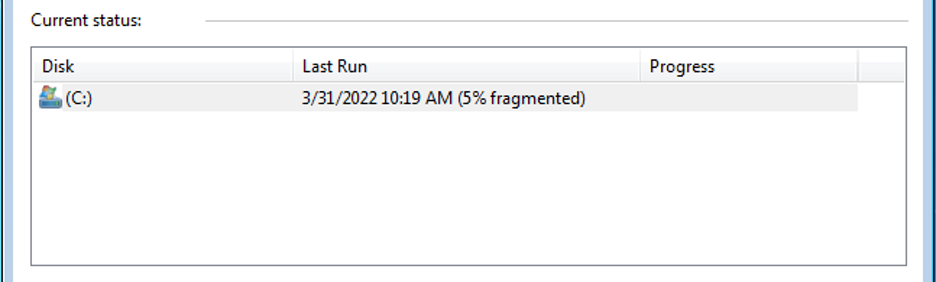

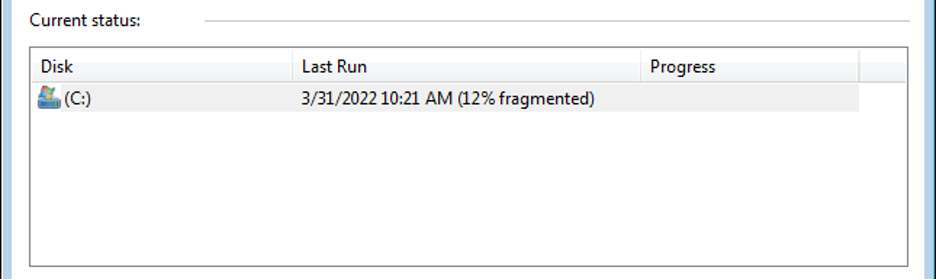

Mã độc làm phân mảnh ổ cứng của máy tính, khiến việc điều tra truy vết trở nên khó khăn hơn

Sự phân mảnh ổ cứng trước và sau khi chạy mã độc

Mã độc phá hủy phân vùng MBR của ổ cứng, làm cho máy tính không thể khởi động lên được nữa

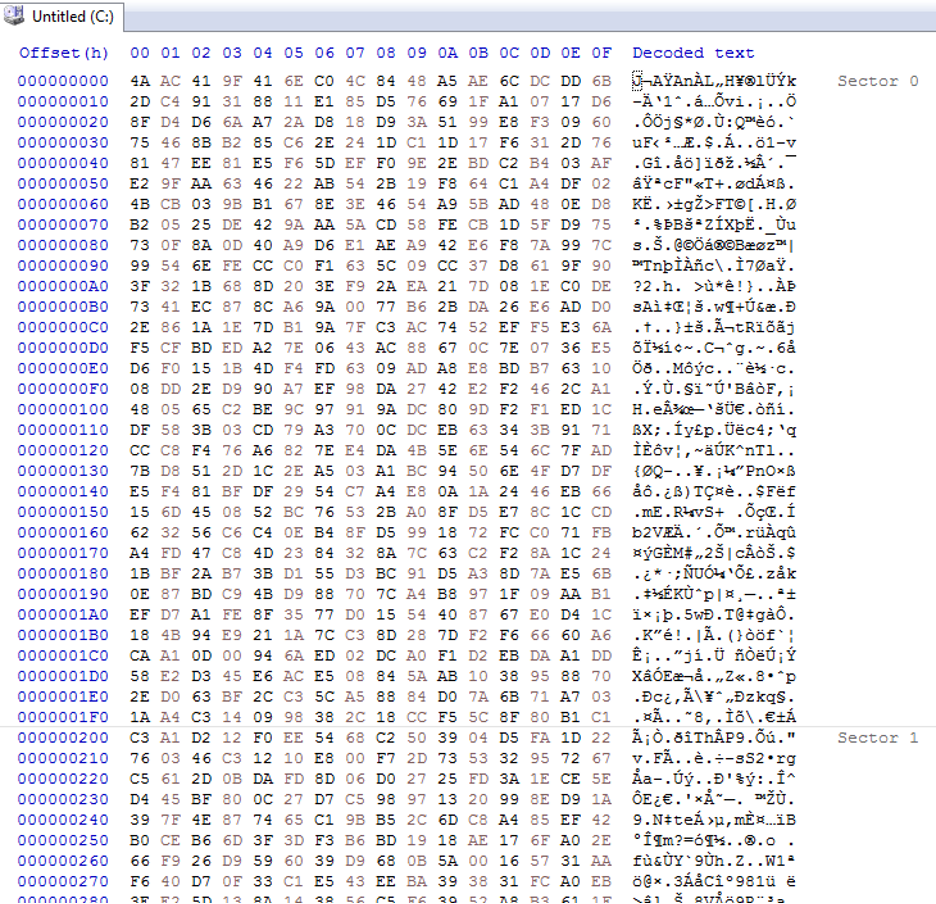

Phân vùng MBR sau khi bị mã hóa

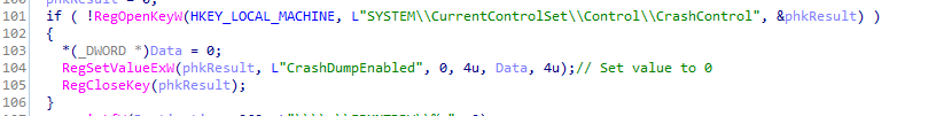

Mã độc thay đổi giá trị của thuộc tính BitMap và LogFile trong Master File Table (MFT):

- BitMap chứa thông tin của các cụm đang được sử dụng

- LogFile chứa thông tin các bước để phục hồi NTFS

Các thuộc tính trên đóng vai trò quan trọng trong quá trình phục hồi ổ cứng. Việc thay đổi 2 thuộc tính đó kết hợp với việc làm phân mảnh ổ cứng làm cho việc phục hồi dữ liệu và truy vết gần như là bất khả thi.

Sau khi hoàn thành mục đích của mình, mã độc sẽ khởi động lại máy.

Máy tính nạn nhân không thể khởi động lên được nữa

3.Ảnh hưởng

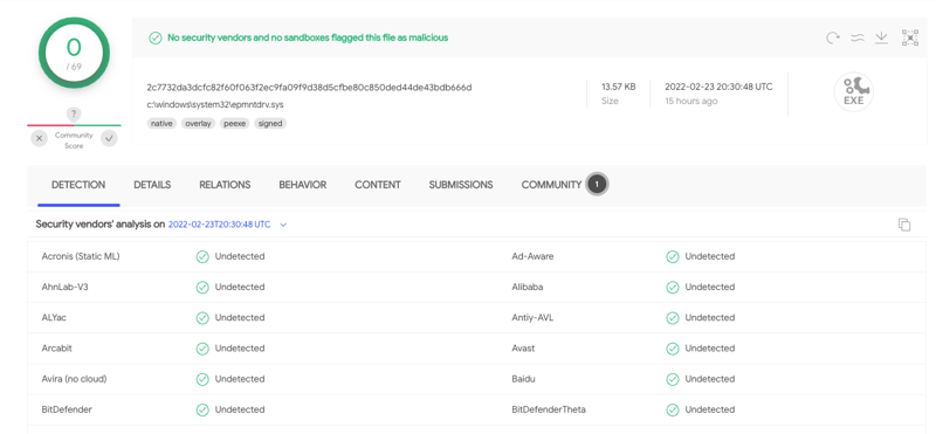

Đây là một mã độc nguy hiểm khi lợi dụng driver hợp lệ để phá hủy dữ liệu máy tính nạn nhân. Cho đến ngày 23/2/2022, file driver này vẫn được nhận diện là file sạch trên VirusTotal. Điều này cho thấy lúc bắt đầu tấn công, mã độc có vượt qua được nhiều cơ chế bảo mật của máy tính.

VirusTotal nhận diện file driver là file sạch

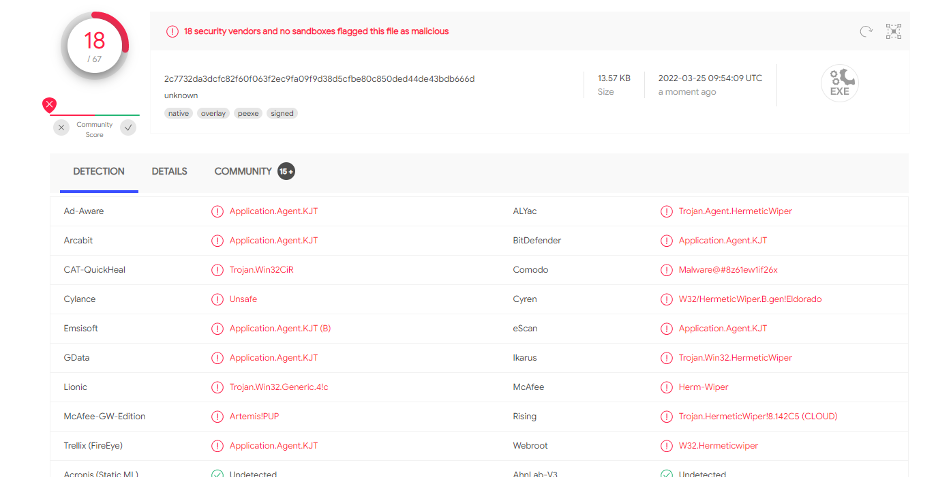

Cho tới hiện nay, đã có 18 phần mềm tren VirusTotal nhận diện là file độc

Ta có thể thấy, đây là cuộc tấn công vô cùng tinh vi, kẻ tấn công cũng dùng nhiều cách để che giấu dấu vết. Hiện nay chưa có thông tin nào về thiệt hại mà virus Hermetic gây ra cho Việt Nam. Tuy nhiên để phòng ngừa trường hợp đáng tiếc, chúng ta nên cập nhật windows thường xuyên và sử dụng các phần mềm antivirus.

4.Tài liệu tham khảo

https://www.sentinelone.com/labs/hermetic-wiper-ukraine-under-attack/

https://www.trellix.com/en-us/about/newsroom/stories/threat-labs/digging-into-hermeticwiper.html

http://ntfs.com/ntfs-system-files.htm